1.用户需求描述

2.使用外部Radius服务器(Windows 2003 Server + IAS +AD)实现功能

2.1 拓扑结构图与实验环境说明

2.2 设置方法

2.2.1 WFS709TP的设置

2.2.1.1 创建VLAN 1和VLAN 2

2.2.1.2 设置SSID:mac对应VLAN 1,采用MAC认证,用外部Radius服务器认证

2.2.2 Radius服务器的设置

2.2.2.1 Active Directory的设置

2.2.2.2 修改用户的属性

2.2.2.3 新建组:为VLAN2创建一个组,组里包含的就是这个VLAN2的户

2.2.2.4 将用户“00234d8b4cfd“加到组VLAN2中

2.2.3 Internet验证服务(IAS)的设置

2.2.3.1 新建Radius客户端

2.2.3.2 新建访问策略

3.客户端检测

3.1 无线CLIENT关联

3.2 测试结果

1、用户需求描述

在MAC地址认证实际应用中,最通常用到的是设置几个SSID对应相应的VLAN,利用无线控制器内部的认证服务器或外部Radius服务器,通过添加指定的MAC地址用户,指派到各自对应的VLAN中去。但也有用户提出这样的设想:能不能只设置一个SSID,但划分几个VLAN对应不同网段,然后根据MAC地址通过这个唯一广播出来的SSID指派到不同的VLAN。NETGEAR ProSafe WFS709TP是可以通过两种方式实现这个功能的:一种是传统的使用WFS709TP内部认证服务器;另一种方式就是本文要介绍的使用外部Radius服务器(Windows 2003 Server + IAS + Active Directory)

2、使用外部Radius服务器(Windows 2003 Server + IAS +AD)实现功能

2.1 拓扑结构图与实验环境说明

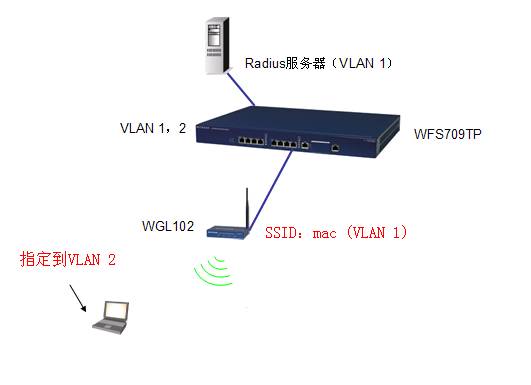

- 拓扑结构图说明:

WFS709TP上开启VLAN 1和VLAN 2,VLAN1对应的网段是192.168.0.0/24,VLAN2对应的网段是192.168.10.0/24,只添加了一个名为mac的SSID对应的是VLAN1,使用外部Radius服务器。VLAN 1和VLAN 2中都有各自的DHCP服务器。要求:现在要求PC通过关联mac这个VLAN1的SSID指派到VLAN2中,而不是被指派到VLAN1。

- 软件环境说明

- WINDOWS 2003 SERVER: Windows Server 2003 R2 Enterprise Edition

- RADIUS SERVER:Windows 2003 IAS+AD

- WFS709TP FIRMWARE: V2.5.6.18

- WGL102: 瘦AP1台

- 笔记本客户端:Microsoft Windows XP Professional Servic Pack2

- 无线网卡:Atheros 11 b/g Wireless LAN Mini PCI Express Adapter III

- 室内各线路环境:30米室内环境

2.2 设置方法

2.2.1 WFS709TP的设置

2.2.1.1 创建VLAN 1和VLAN 2

2.2.1.2 设置SSID:mac对应VLAN 1,采用MAC认证,并使用外部Radius服务器认证。

2.2.2 Radius服务器的设置

Radius服务器软件环境:Microsoft Windows Server 2003 Enterprise Edition(Service Pack 2)Active Directory、IAS

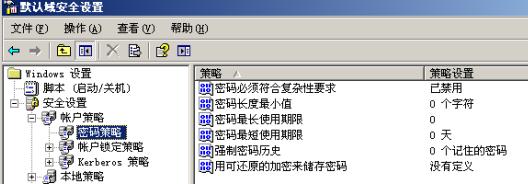

注意:MAC地址认证是通过添加一个以无线网卡的MAC地址为用户名和密码的用户来实现认证目的的,而在2003的“Active Directory用户和计算机中”添加用户的时候默认是有密码安全策略的,所以在做进一步的操作之前,先要把“默认域安全设置→安全设置→帐户策略→密码策略”中的安全要求设置禁用掉才能成功的添加。

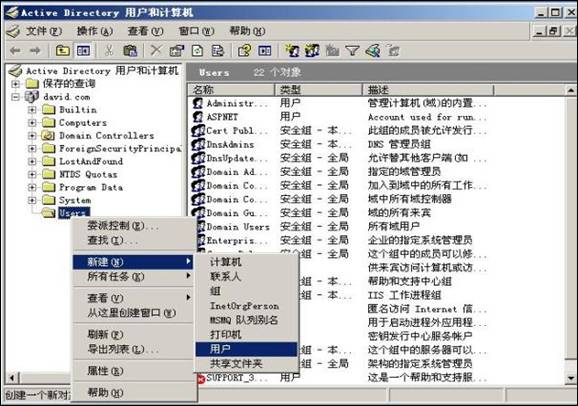

2.2.2.1 Active Directory的设置

在Active Directory用户和计算机中,右键点Users,在“新建”中选“用户”,创建一个用户:

然后在弹出来的窗口中分别输入PC的MAC地址:00234d8b4cfd,然后单击下一步

输入密码和确认密码都为PC的MAC地址:00234d8b4cfd,把“用户下次登陆时必须更改密码(M)前面的勾去掉。

点击下一步完成新建用户00234d8b4cfd操作

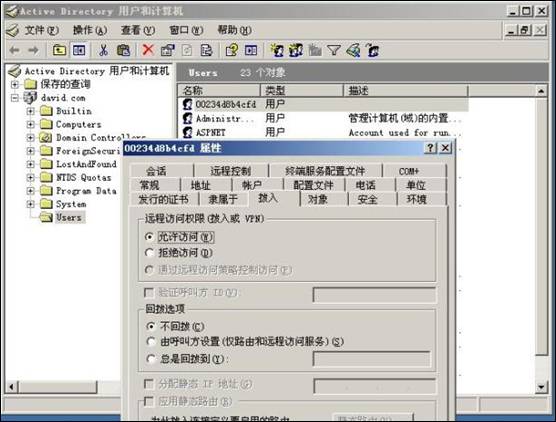

2.2.2.2 修改用户的属性:

双击“00234d8b4cfd”,进入“拨入”选项卡中,将远程访问权限设为“允许访问”。

2.2.2.3 新建组:为VLAN2创建一个组,组里包含的就是这个VLAN2的用户。

右键点Users,在“新建”中选“组”

设置“组名”,作用域选“全局”,组类型选“安全组”。

2.2.2.4将用户“00234d8b4cfd“加到组VLAN2中

双击“vlan2”,选择“成员”选项卡,然后点“添加”,在出来的窗口填入“00234d8b4cfd”,最后点“确定”,即可将用户00234d8b4cfd加入vlan2组中。

2.2.3 Internet验证服务(IAS)的设置

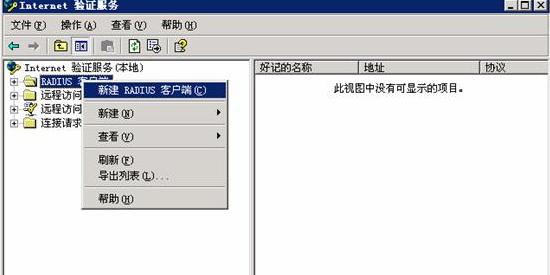

2.2.3.1 新建Radius客户端

进入Internet验证服务(IAS),右键点“RADIUS客户端”,选择“新建RADIUS客户端”。

填入自定义的名称,例如mac;客户端地址是指支持Radius Standard、IEEE802.1x的网络设备的IP地址,也就是指的WFS709TP的IP地址: 192.168.0.250

单击“验证",然后在弹出来的窗口中点"解析",然后确定,下一步

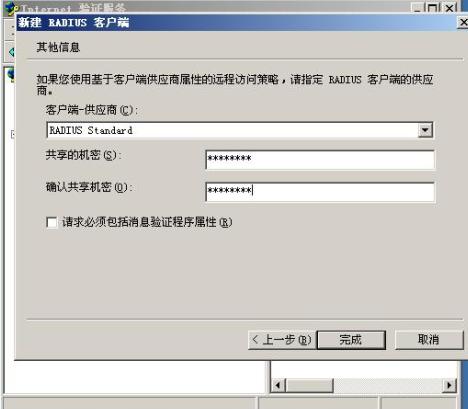

客户端-供应商选择Radius Stndard,并设置共享密钥12345678 (须与WFS709TP的Radius Shared Key一致),然后点完成结束。

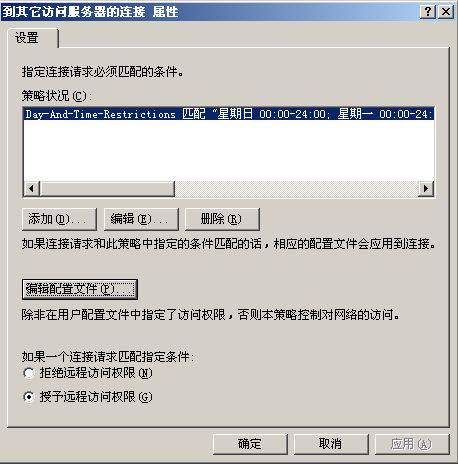

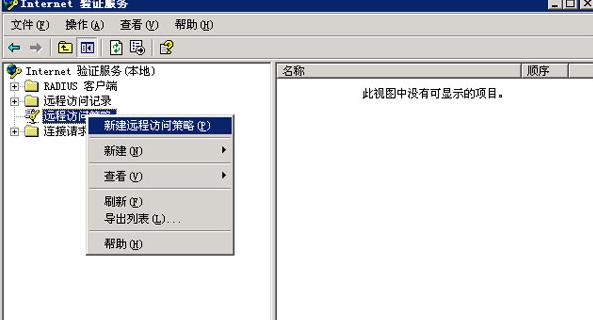

2.2.3.2 新建访问策略

右键点“远程访问策略”,选择“新建远程访问策略”

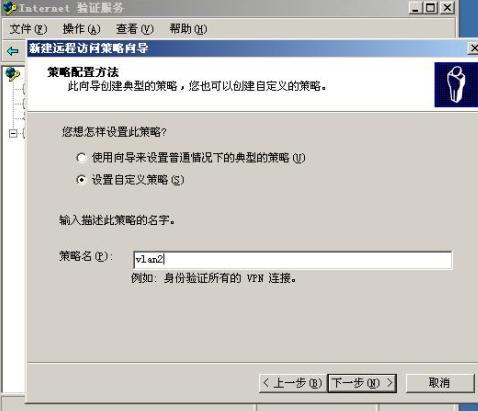

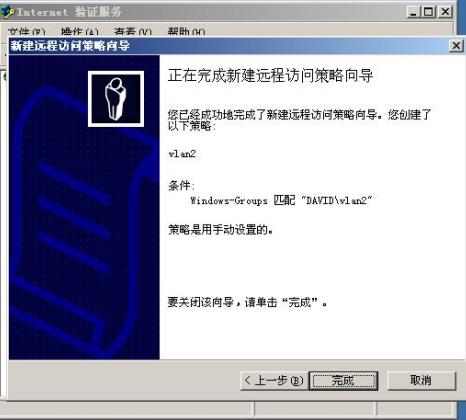

在出来的向导中点下一步,选自定义访问策略,输入自定义策略名vlan2

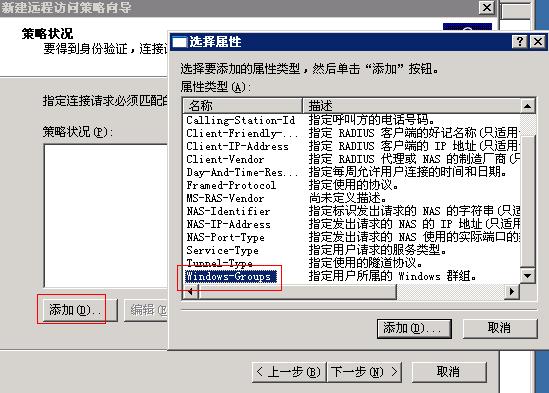

下一步,在策略状况下点“添加”,选择“Windows-Groups”,再点添加

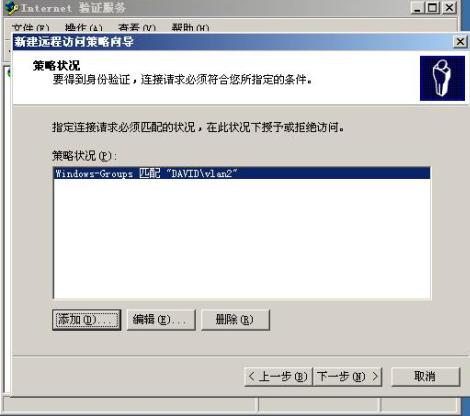

随后会出现添加组的窗口,也是点“添加”,然后输入“vlan2”这个组名,点确定。

经过确定,策略添加成功,点下一步

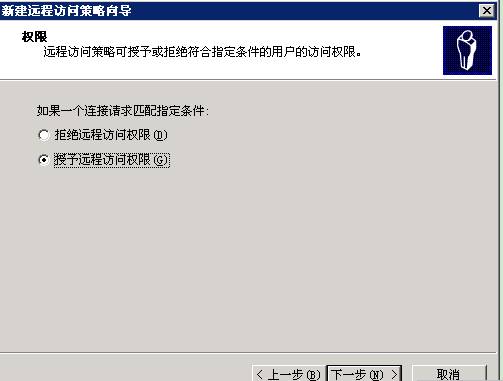

授予远程访问的权限

下一步,编辑配置文件,进入“身份认证”选项卡,点击“EAP方法”

这里可以选择认证的类型,一般无线网卡通用的是PEAP方式,但是由于这里采用的是MAC地址认证,对于客户端网卡来说是透明的认证,所以选择无线网卡默认的“智能卡或其他证书”即可。

确定后回到身份验证界面,勾选所有的选项

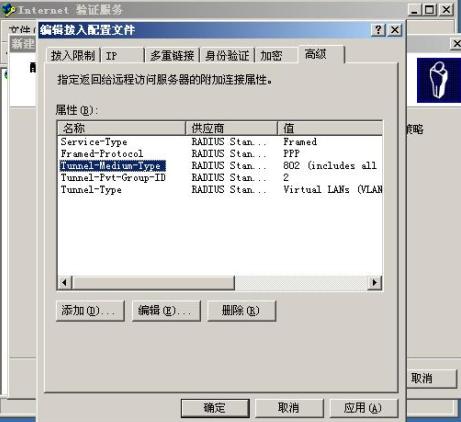

再进入“高级”选项卡,点“添加”。

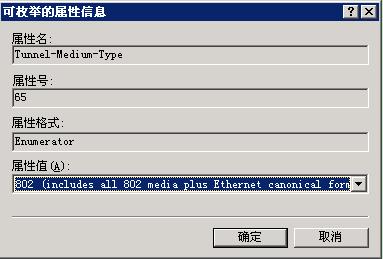

1)首先添加Tunnel-Medium-Type属性

添加多值属性“802”

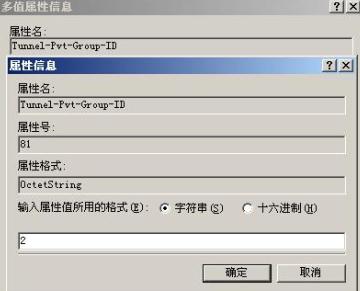

2)再添加Tunnel-Pvt-Group-ID

添加多值属性,格式为字符串,输入的参数代表VLAN ID或VLAN Name。所以输入2表示VLAN 2

3)最后添加Tunnel-Type属性

添加多值属性“Virtual LANs(VLAN)”

完毕后,可以看到刚才添加的三个属性已经在配置文件中了。

再点下一步,即完成了VLAN 2的策略。

3、客户端检测

3.1 无线CLIENT关联

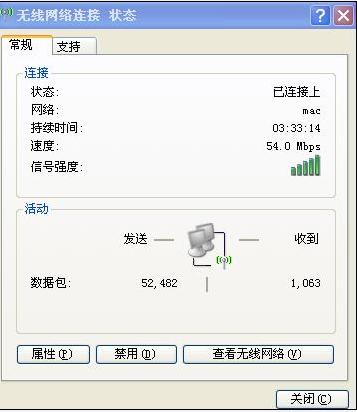

搜索周围的无线网络,找到mac这个SSID并且关联这个SSID

3.2 测试结果

关联mac后无线客户端获取到的IP地址为192.168.10.254的IP,而通过前面的配置我们已经知道,mac关联的VLAN1对应的网段是192.168.0.0/24这个网段的IP,VLAN2对应的才是192.168.10.0/24的网段,所以可以看到PC尽管是关联的mac这个SSID,但是被指派到VLAN2中的,达到了测试的效果。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Netgear |

文档创建 |

|

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |