Hub-and-Spoke:通俗表达来说:各分支机构利用VPN设备与总部VPN设备建立VPN通道后,除了可以和总部进行通讯,还可以利用总部VPN设备互相进行数据交换,而各VPN分支机构不需要进行VPN的隧道连接。而在IP地址的规划方面,在总部我们可以申请相对稳定的固定公网IP地址及或者动态公网IP地址捆绑动态域名,而在分部则可以使用动态公网IP地址捆绑动态域名或者是使用不需要动态域名关联的单向接入方式,需要注意的是,在内网的IP地址规划方面,我们必须保证中心和分支机的内部网络都属于同一个A类/B类/C类网络的不同的子网,Hub-and-Spoke的详细的配置将在下文作详细介绍

目前NETGEAR支持Hub-and-Spoke的中心端VPN设备包括:

FVX538/FVS338/FVS124G/FVS318v3

配置案例:本例子中,中心端VPN设备使用FVX538和固定的公网地址接入方式,2个分支机构分别使用FVS338和FVS318,采用动态IP地址的接入方式,无需申请动态域名,另外还有一个动态客户端的接如,方案建成后,中心,分支,客户端之间的主机都可以通过其IP地址互相访问。

以下是硬件相关信息:

|

Nodes |

Model |

Firmware |

WAN IP |

LAN IP |

LAN Netmask |

|

中心l(Hub) |

FVX538 |

V1.6.44 |

210.21.59.228 |

192.168.1.1 |

255.255.255.0 |

|

分支1(Spoke) |

FVS338 |

V1.6.37 |

动态获取 |

192.168.2.1 |

255.255.255.0 |

|

分支 2(Spoke) |

FVS318 |

V2.4 |

动态获取 |

192.168.3.1 |

255.255.255.0 |

|

客户端(Spoke) |

ProsafeVPNClient |

V10.3.5 |

动态获取 |

无需设置 |

无需设置 |

注意:各分支机构的LAN与中心的LAN子网前16位应该一致;

基本网络结构图如下:

一、Branch1 FVS338 配置过程

- 首先进入FVS338的WEB管理页面,在`WAN Setup` / `Broadband ISP`下配置广域口。

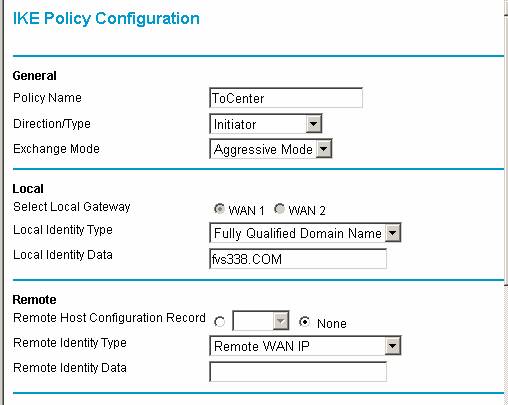

- 进入`VPN` / `IKE Policies` 下,点`Add` 按钮新建一条策略,配置如图。

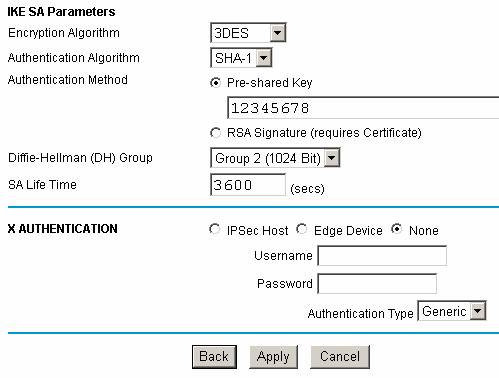

- 进入`VPN` / `VPN Policies` 下,点`Add Auto Policy` 按钮新建一条策略,配置如图。

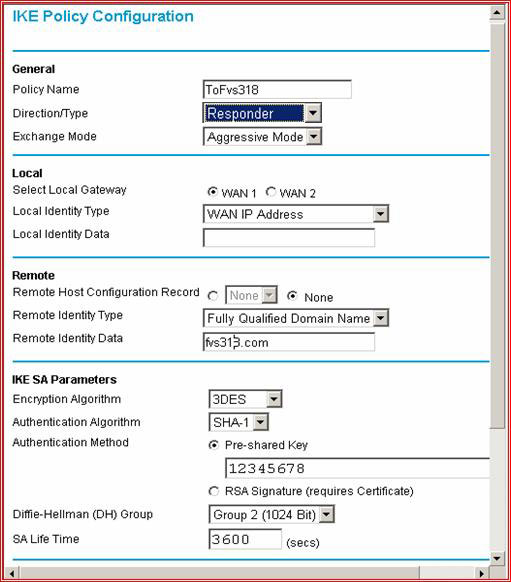

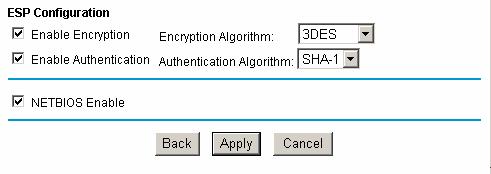

二、Branch 2 FVS318 配置过程

- 首先进入FVS318的WEB管理页面,在`Setup` / `Basic Settings`下配置广域口。

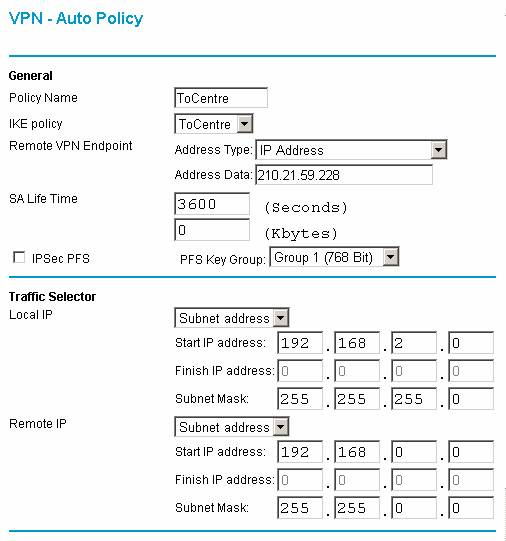

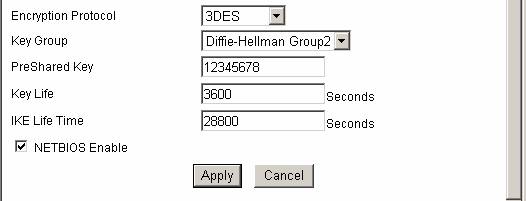

- 进入`Setup` / `VPN Settings`,选中其中一条策略,按`Edit`按钮来创建策略,配置如下图所示。

三、客户端 Prosafe VPN Client 的配置

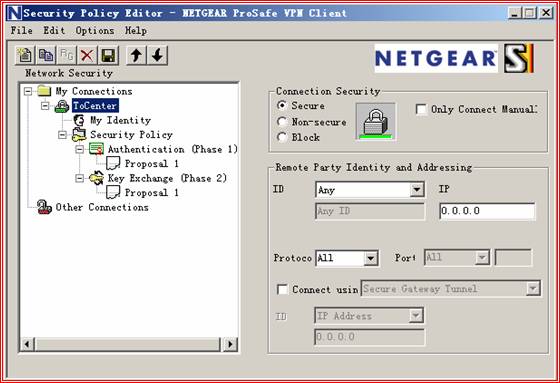

- 打开客户端的策略配置界面,建立一个名字为ToCenter的客户端策略。

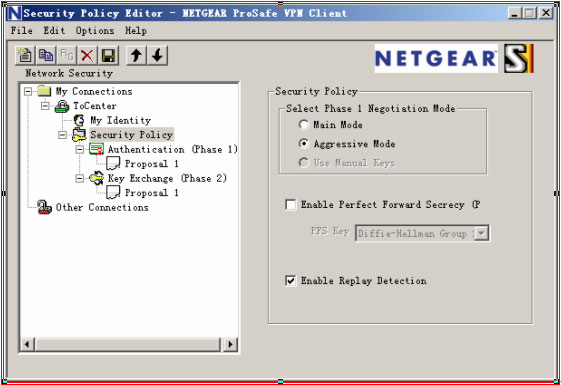

- 配置 Sercurity Policy

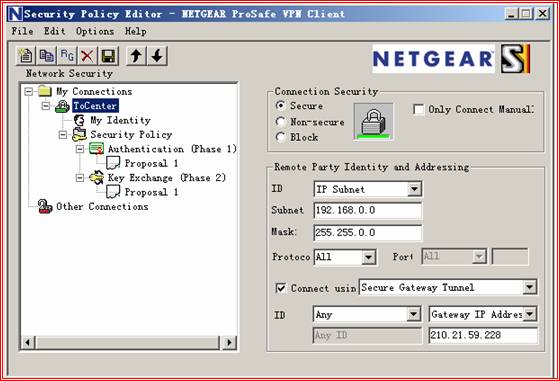

- 配置 ToCenter

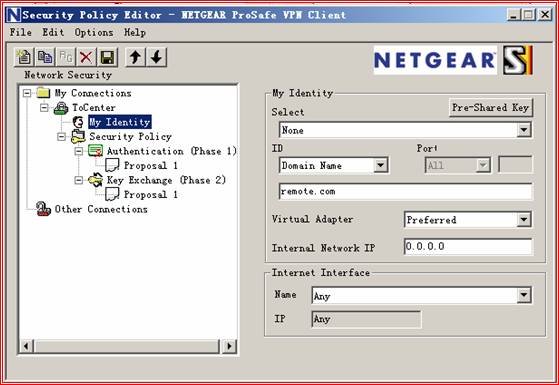

- 配置 My Identity

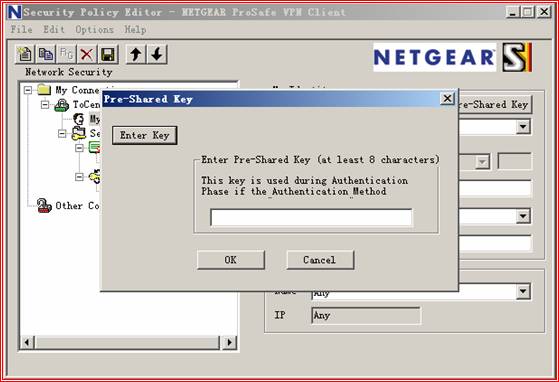

- 配置 Presharekey

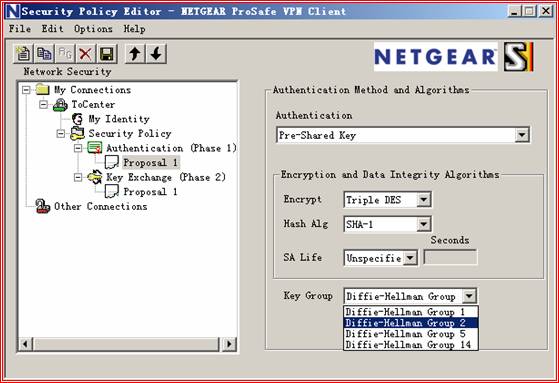

- 配置Authentication-Proposal 1

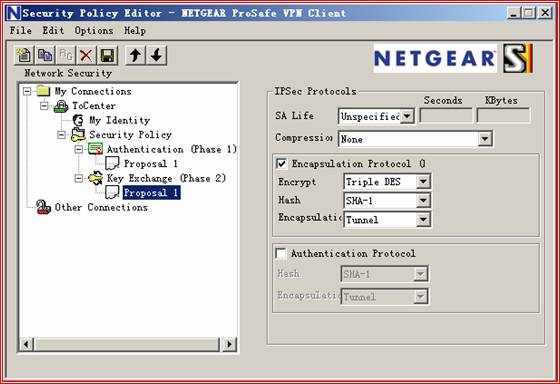

- 配置 Key Exchange-Proposal 1

- 查看客户端分配到的IP地址

在本方案中,客户端采用用FVX538自动取得IP地址的方法获得IP地址,我们可以通过在操作的系统的命令行模式下使用IPCONFIG命令查看PC的当前IP地址,该地址便是中心或分支机构访问客户端的主机所使用的IP 地址。

四、Central FVX538 配置过程

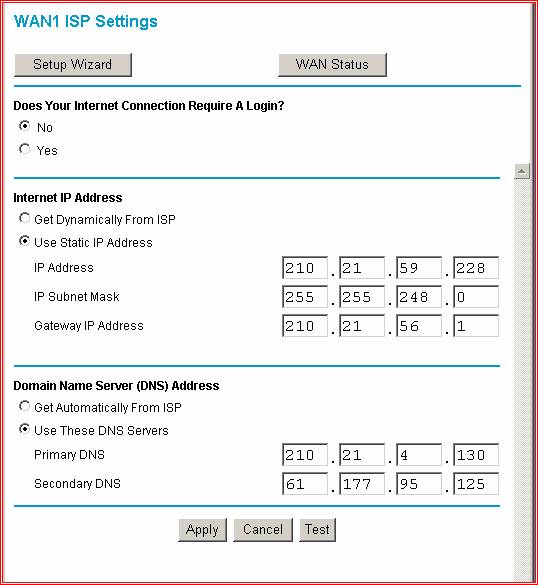

- 首先进入路由器的WEB管理页面,在`WAN Setup` / `WAN 1 ISP` 下配置其广域口,如图:

- 在WEB管理页面中选择`VPN` / `IKE Policies` 点`Add` 添加一条连接Branch 1 FVS338的IKE Policies,配置如图:

- 进入`VPN` / `VPN Policies` 下,点`Add Auto Policy` 按钮创建连接Brance 1 FVS338的一条策略,配置如图。

- 在WEB管理页面中选择`VPN` / `IKE Policies` 点`Add` 添加一条连接Branch 2 FVS318的IKE Policies,配置如图:

- 进入`VPN` / `VPN Policies` 下,点`Add Auto Policy` 按钮创建连接Branch 2 FVS318的一条策略,配置如图。

- 在WEB管理页面中选择`VPN` / Mode Config` 点`Add` 添加一条连接远程客户端的Mode Config Record,配置如图:

- 在WEB管理页面中选择`VPN` / `IKE Policies` 点`Add` 添加一条连接远程客户端的IKE Policies,配置如图

五、通过以上配置后,只要分支1、分支2、客户端与中心正确建立VPN隧道后,分支1和分支2和客户端主机之间就可通过总部的VPN设备实现数据连通。从而实现FVX538 VPN下的Hub-and-Spoke。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Canner.Liang |

文档创建 |

|

2 |

2010-11-26 |

Weifeng Yang |

文档校对 |