一、网络需求

二、网络拓扑

三、IP规划

四、与分支设备LAN-to-LAN IPSsec组网配置

五、移动用户使用Client-to-LAN IPSsec 远程接入

六. 移动用户通过SSL VPN远程接入到总部

一、网络需求:

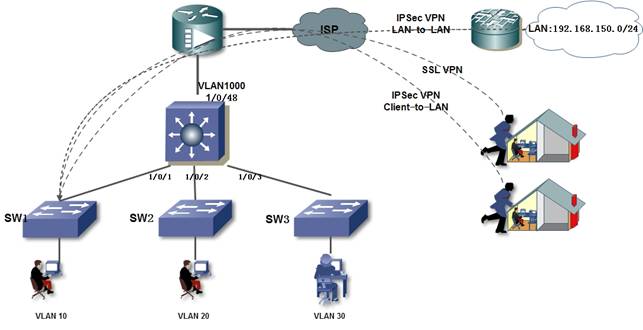

随着企业的发展及企业的信息化建设,分支机构、出差员工远程接入已经成为一个不可避免的情况。NETGEAR针对企业网分支机构、出差员工及合作方伙伴的接入提供远程接入方式。

用户三个业务部门,分属不同vlan(vlan10,vlan20,vlan30),其中部门vlan10需要与分支办事处及出差员工远程访问,NETGEAR提供两种方式,IPSec VPN(LAN-To-LAN/Client-to-LAN)及SSl VPN供用户选择。

注意:此文档仅讨论远程接入,总部核心基础组网,请参考另外文档:

二、网络拓扑:

三、IP规划

- 1. 计划分支用户使用C类:192.168.128.0/17,方便聚合。(原因:基础实施方案中VLAN10在GSM7352Sv2接口上有设置ACL,限制vlan10只能访问本网段;如果要开放VPN,需要放开VLAN10对VPN网段的访问,所以使用192.168.128.0/17方便汇总。)

GSM7352Sv2配置:

access-list 100 deny tcp 192.168.10.0 0.0.0.255 192.168.10.1 0.0.0.0 eq telnet

access-list 100 deny tcp 192.168.10.0 0.0.0.255 192.168.10.1 0.0.0.0 eq http

access-list 100 permit ip 192.168.10.0 0.0.0.255 192.168.10.0 0.0.0.255

access-list 100 permit ip 192.168.10.0 0.0.0.255 192.168.128.0 0.0.127.255 // 放开VLAN10对分支网段VPN访问

access-list 100 permit ip 192.168.99.0 0.0.0.255 192.168.99.0 0.0.0.255

access-list 100 deny ip 192.168.0.0 0.0.255.255 192.168.0.0 0.0.255.255

access-list 100 permit ip any any

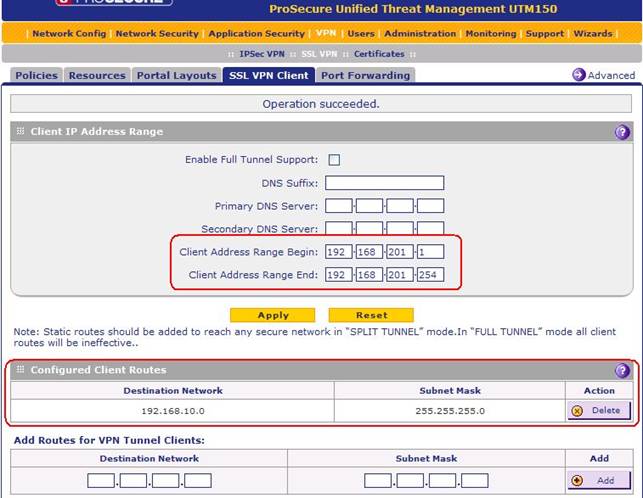

- 2. 分支办公室1使用C类:192.168.128.0/24,使用IPSec Client方式远程接入到总部的用户,此方案设定此类用户网段为192.168.200.0/24((软件中可以设定IP,设定方法下面会介绍)。SSL VPN客户端IP由UTM150集中分配,此方案使用192.168.201.0/24

UTM150 Fix IP :113.xxx.108.xxx

SRX5308 Fix IP: 219.137.74.45

四、与分支设备LAN-to-LAN IPSsec组网配置

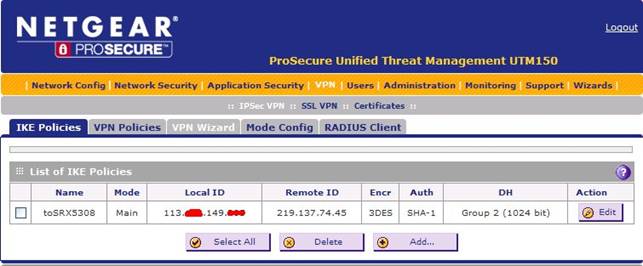

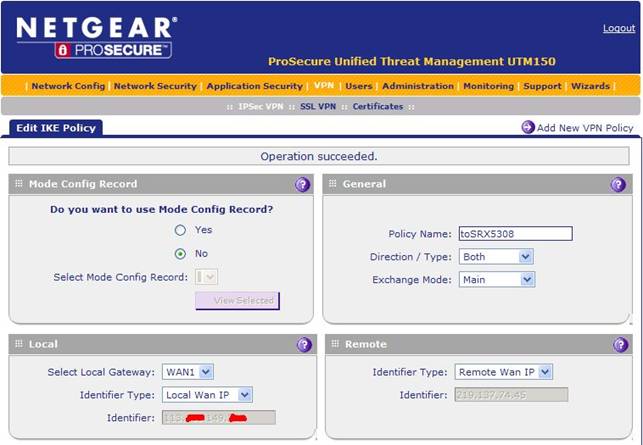

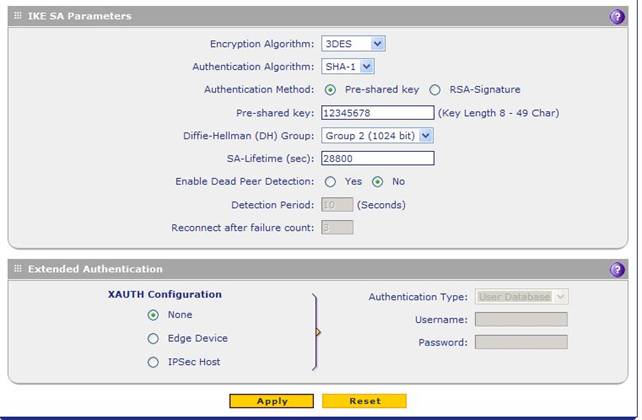

- 总部防火墙(UTM150)配置截图

点击Edit,进入看IKE Polices详细配置,如下:

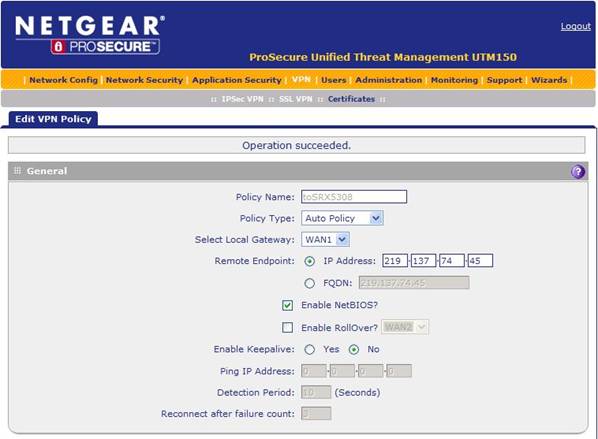

VPN Polices配置截图,如下:

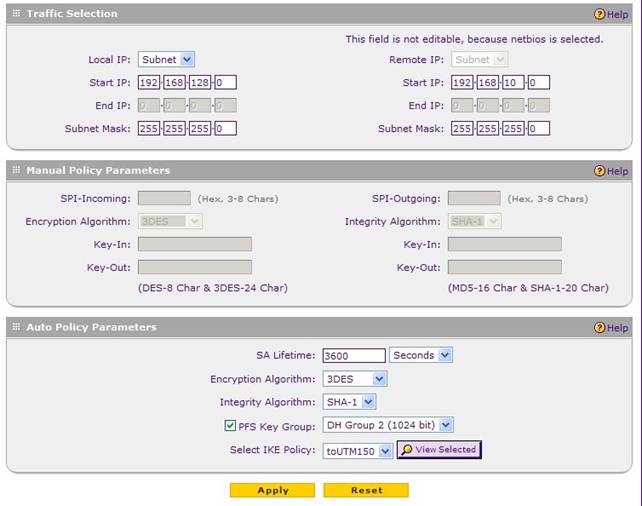

点击Edit,进入观看VPN Polices详细配置:

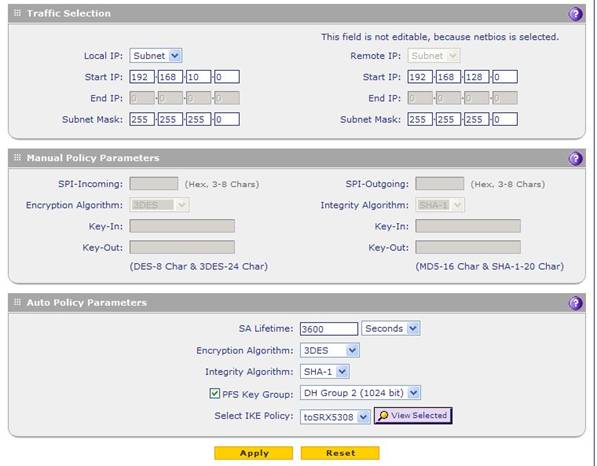

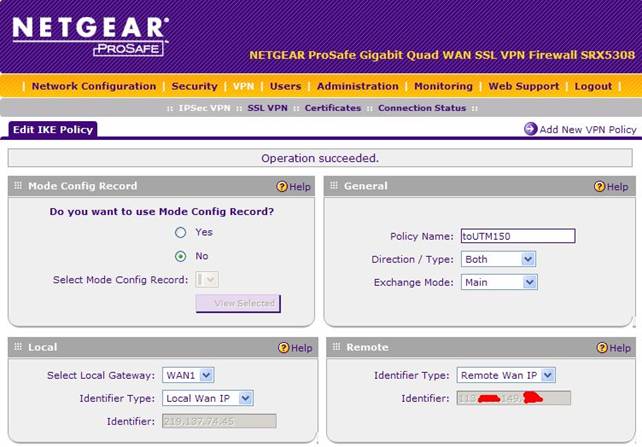

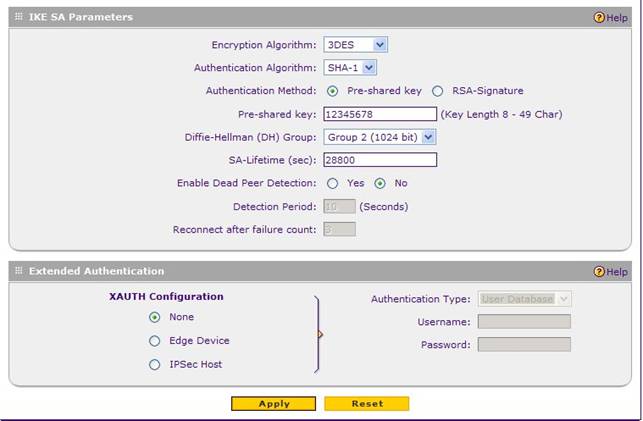

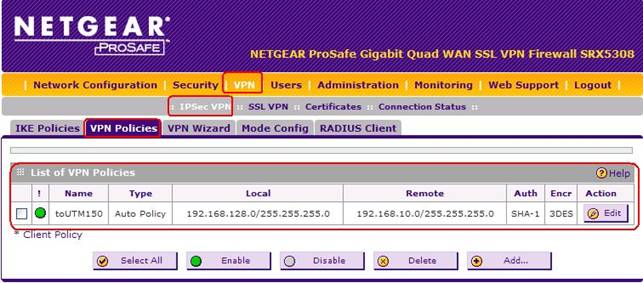

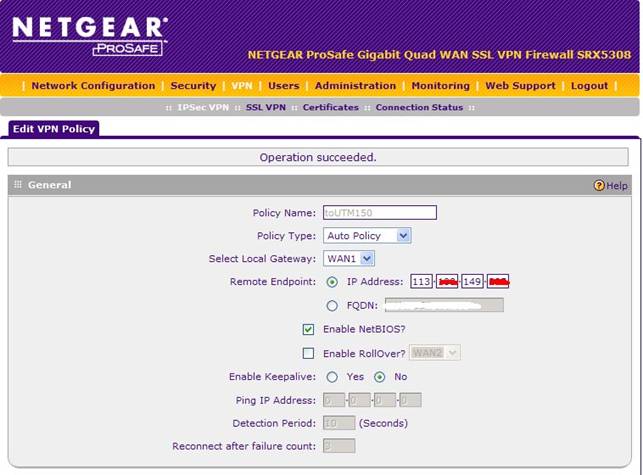

- SRX5308的配置截图

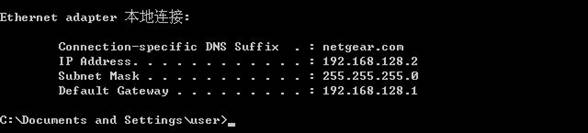

a.修改LAN IP为192.168.128.1/24

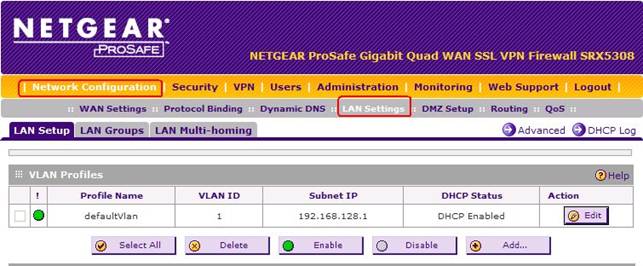

b. IPSec VPN的设置

点击“Edit“,观察IKE Polices详细配置

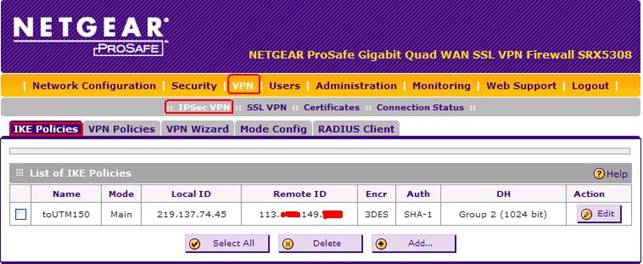

VPN Polices截图如下:

点击Edit,观看VPN Polices详细配置:

c. 测试结果:

五、移动用户使用Client-to-LAN IPSsec 远程接入

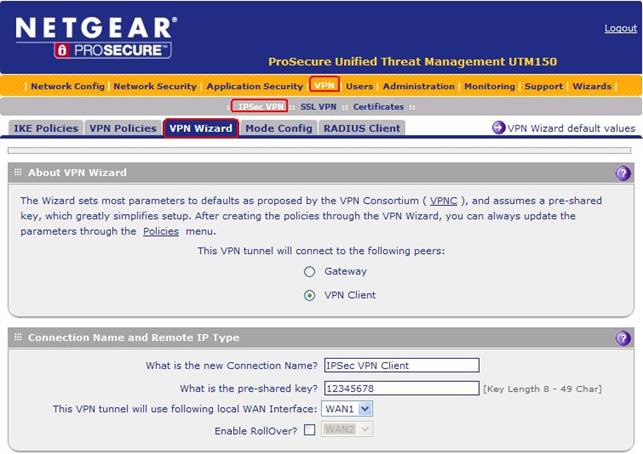

- UTM150 Client VPN接入配置

使用向导配置,截图如下:

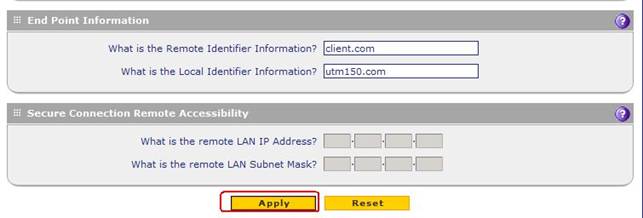

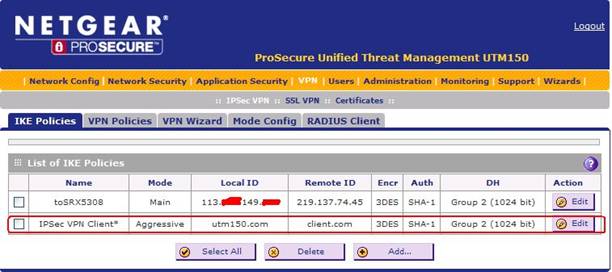

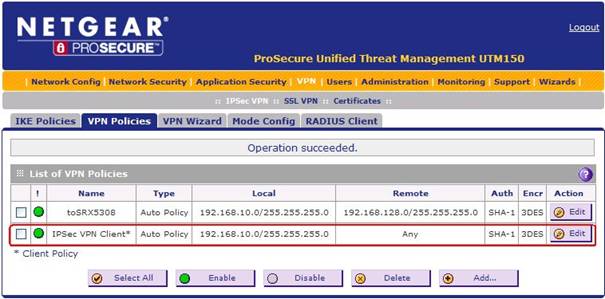

应用后,IKE Polices及VPN Polices配置结果,如下:

注:使用向导配置后,local 网段是防火墙本身的LAN口所属网段,此时local需要调整为192.168.10.0/24

如下:

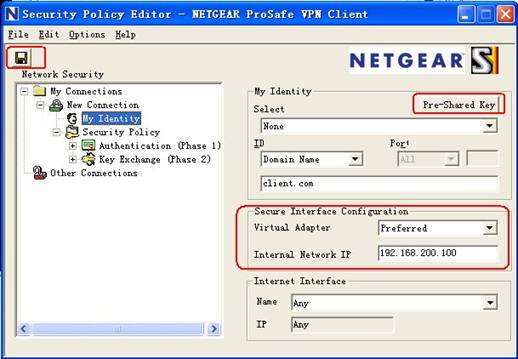

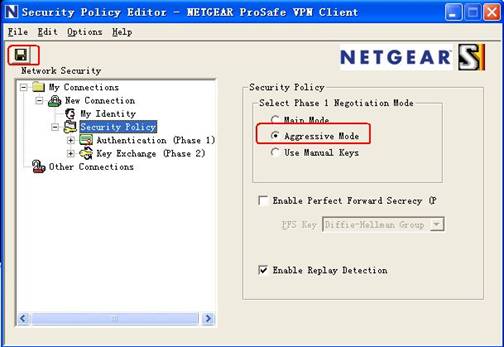

- IPSec Client Software配置截图:

a. 以Windows XP Client Software为例

下图红框中设定VPN Client软件使用192.168.200.100与总部设备进行远程接入

注:上面每一步完成后,都需要点击保存。

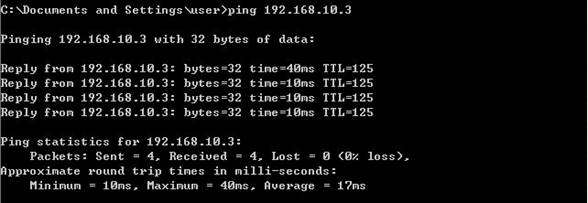

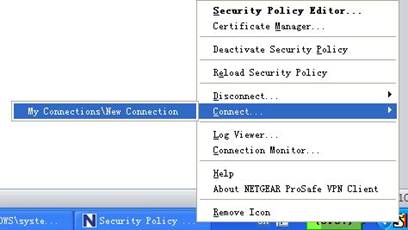

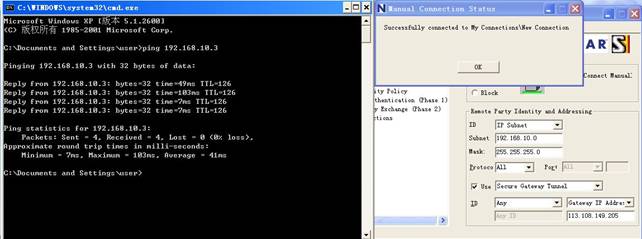

b. 测试结果

使用VPN Client拨号,成功后,测试截图如下:

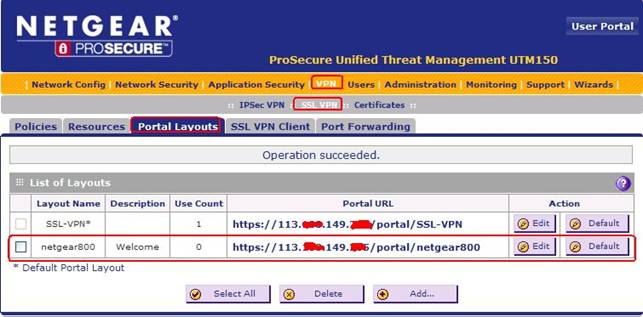

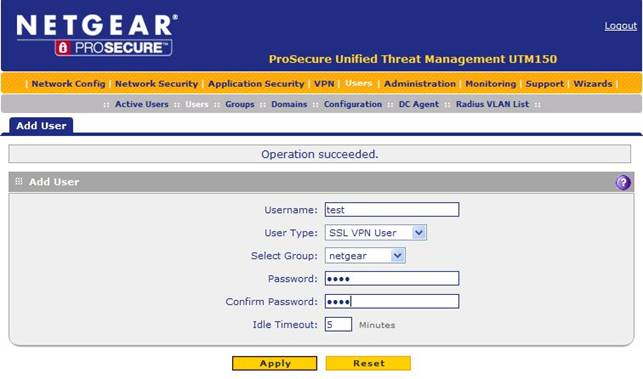

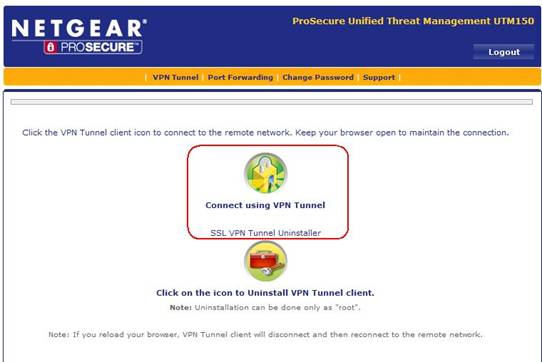

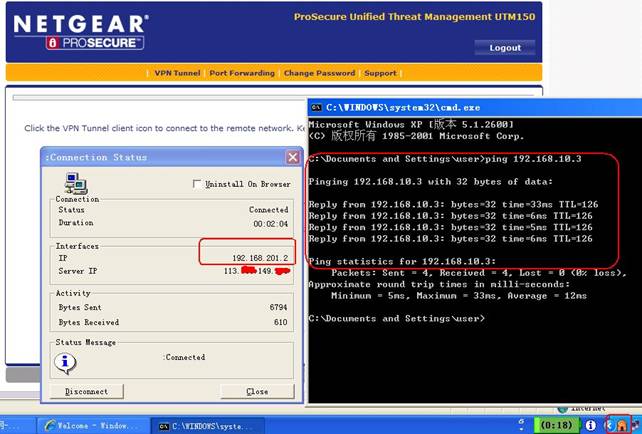

六. 移动用户通过SSL VPN远程接入到总部

- UTM150上SSL VPN配置截图 配置要点:Portal,SSL VPN Client pool,SSL VPN Static Route,SSL VPN users

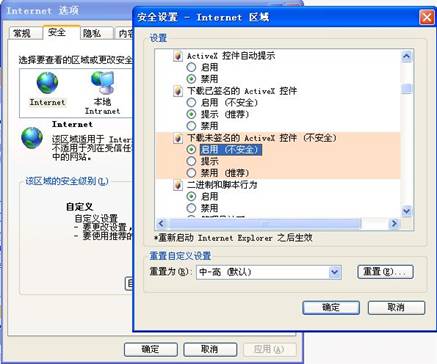

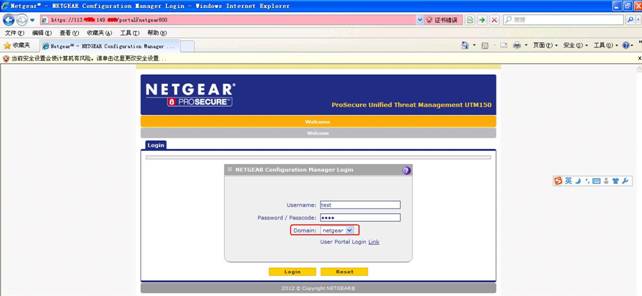

b. 测试

配置要点:浏览器要允许‘未签名控件’

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2012-6-12 |

Shuang Lu |

文档创建 |