文档的适用范围

FVS318v3 –产品序列号的前三位为 FVS9, 固件版本3.0.20。

FVS318v2 –产品序列号的前三位为 FVS1, 固件版本v2.4。

FVS318v1 –产品序列号的前三位为 FVS8, 固件版本v2.4。

以下是一个两端为固定IP地址的 FVS318v3 和 FVS318v1/v2 构建VPN的配置例子。

FVS318v3 的配置

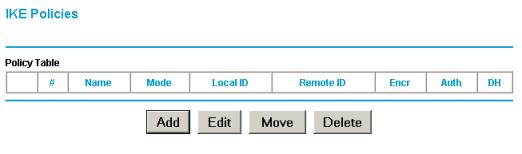

在FVS318v3的配置页面上,点击左边VPN菜单下的IKE Policy项目。出现如下配置页面。

点击Add按钮创建一个新的IKE策略。

- 在Policy Name字段中输入IKE策略的名字。这个名称不一定要与对端的VPN产品取名一样。它主要用来帮助管理IKE策略的。在这个例子中我们使用”toFVS318V1”来作为策略名称。

- 在Direction/Type 下拉对话框中,选取 Both Directions。

- 在Exchange Mode模式的下拉菜单中,选择MainMode。

- 在Local Identity Type下拉对话话框中,选择WAN IP Address(在Local Identity Data 对话框输入设备会自动找到广域网口的IP地址作为一个标识符)。

- 从Remote Identity Type 下拉对话框中, 选择Remote WAN IP (在Remote Identity Data 对话框中会自动找到远端设备的广域网端口的IP地址作为一个标识符)。

- 在加密的算法Encryption Algorithm 下拉框中, 选择3DES。

- 在认证算法的 Authentication Algorithm 下拉对话框中, 选择 SHA-1。

- 再把认证方法 Authentication Method 按钮选上, 点击Pre-shared Key。

- 在Pre-Shared Key field对话框中, 输入”Netgear2004”. 你必须确保两端网关设备的加密钥匙是一致的(包括字母的大小写)。

- 再从 Diffie-Hellman (DH) Group 下拉对话框中, 选择 Group 2 (1024 Bit)。

- 在SA Life Time field对话框中, 输入28800。

- 点击Apply 按钮. 这就返回到IKE Policies 的主菜单上。

第二步,点击左边VPN菜单下的VPN Policy项目。出现如下配置页面。

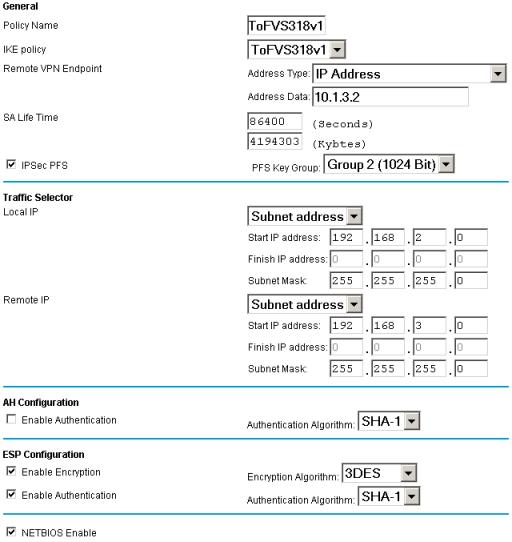

点击Add Auto Policy按钮创建一个新的VPN策略。

- 在Policy Name对话框中输入“ toFvs318v1”作为策略名。

- 再从IKE policy下拉对话框中, 选取我们定义好的IKE Policy。这里是使用“toFvs318v1”作为IKE Policy。

- 再从Remote VPN Endpoint Address Type下拉对话框中,选取“Ip Address”。

- 在Address Date对话框中输入对端设备的固定IP地址。

- 在SA Life Time (Seconds)对话框中输入默认86400。

- 在SA Life Time (Kbytes)对话框中输入默认为4194303。

- 在IPSec PFS对话复选框中选上。.

- 从PFS Key Group下拉对话框中选取Group 2 (1024 Bit).

- 再从Traffic Selector Local IP下拉框中选取Subnet address。.

- 在Start IP Address填上本地LAN IP地址段。

- 在Subnet Mask对话框中填上本地的子网掩码。

- 再从Traffic Selector Remote IP下拉对话框中选取Subnet address。

- 在这Start IP Address上输入远端网关LAN IP地址。

- 在Subnet Mask字段上填上对端LAN子网掩码。

- 在ESP Configuration Enable Encryption里选上Enable Encryption对话框。.

- 在ESP Configuration Encryption Algorithm下拉对话框中选取3DES.

- 在ESP Configuration Enable Authentication选上Enable Authentication对话框。

- 在ESP Configuration Authentication Algorithm下拉对话框中选取SHA-1。.

- 如果想通过Windows的主机名查看对端的计算机,可在NETBIOS Enable复选框上选上NETBIOS Enable。

- 点击Apply按钮。VPN Policy 配置完毕。

FVS318v1/v2 的 VPN 配置

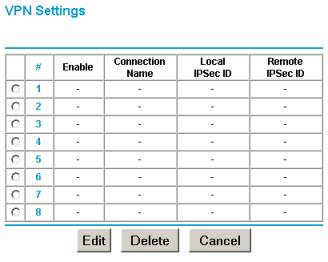

在FVS318v1/v2的管理页面上点击左边的VPN Settings菜单

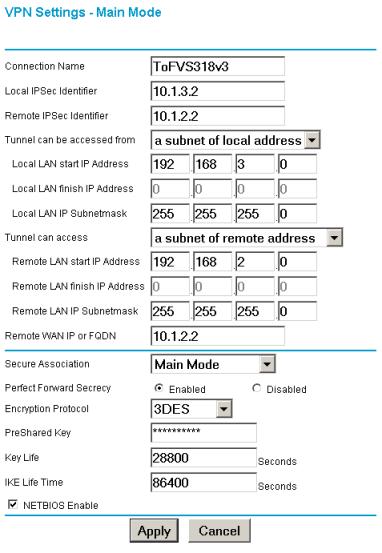

在VPN Settings页面里选择一个没有用的策略号码,点击最下面的Edit按钮。 出现如下图的VPN配置页面

- 在Connection Name框中输入一个VPN策略名称.。例

- 在Local IPSec Identifier 中输入本地身份认证标识.。这个标识必须和对端的Remote IPSec Identifier的设置相对应。在这个例子中使用10.1.3.2作为local identifier。

- 在Remote IPSec Identifier中输入远端身份认证标识,该标识必须和远端的Local IPSec Identifier的设置表示相对应。在这个例子中我们输入10.1.2.2作为remote identifier。

- 在Tunnel can be accessed from下拉菜单中选择a subnet from local addres。.

- 在Local LAN start IP Address输入本地LAN所在网段。

- 在Local LAN IPSubnetmask的对话框中输入子网掩码。.

- 从Tunnel can access 的下拉菜单中选择a subnet from local address。

- 在Remote LAN Start IP Address的对话框中输入对端的内网的所在地址段。

- 在Remote LAN IPSubnetmask的对话框中输入对端局域网的子网掩码(。

- 在Remote WAN IP or FQDN的对话框中输入对端FVS318v3的广域网接口IP地址。

- 从Secure Association下拉框中, 选择Main Mode.

- 在Perfect Forward Secrecy, 选择Enabled按扭。.

- 再从Encryption Protocol下拉对话框, 选择3DES加密方式。.

- 在PreShared Key对话框中 ,输入统一的子符串共享密钥。

- 在Key Life对话框, 输入28800 seconds.(出厂默认值)

- 在IKE Life对话框中, 输入86400 seconds(出厂默认值)。.

- 如果想通过Windows的主机名查看对端的计算机,可在NETBIOS Enable复选框上选上NETBIOS Enable。

- 点击Apply按钮这些所有配置都会存储到设备中. 然后就会返回到VPN Settings页面上。

测试 VPN

我们可以通过ICMP测试VPN是否已经成功建立连接,在Windows的操作系统上常用的ICMP测试命令是PING。PING指令可以有效地反应两点之间的TCP/IP的连通性。在建立VPN通道的一个端点上让内网大一台电脑主机PING对端的电脑主机,如果PING显示响应,则表明VPN通道已经建立,并可以通过PING每个包的响应时间,响应率等参数观察VPN通道的质量,反之,则表明VPN通道建立不成功。

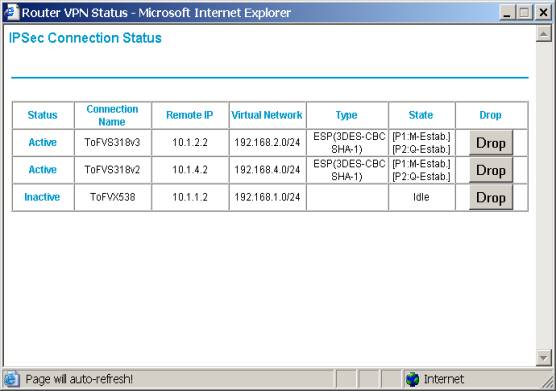

当然,我们也可以通过VPN status功能菜单里查看到VPN状态。

在FVS318v3的管理页面上,点击左边的VPN status菜单,便会出VPN Status/Log页面。在该页面里,我们可以看到IPSec建立时,会话一和会话二的详细信息。

在FVS318v1/v2的管理页面上,点击左边的Router status菜单,在出现的页面里点击Show VPN Status button按钮,便会出IPSec Connection Status页面。在该页面里,我们可以看到IPSec建立时,会话一和会话二的详细信息。

故障排除

1) 假如VPN没有建立起来,那么我们首先应该检查两个VPN端点之间的物理链路状况。首先,让VPN设备的Internet 端口允许PING的功能打开((FVS318v3 在Rules 菜单里, FVS318v1/v2 在Ports的菜单里), 确定你从VPN的一端PING另外一端的广域网端口的IP地址是能够PING通的。如果你使用的是动态的I互联网IP地址,则你必须确认在每一个VPN设备的VPN设置里面对端IP地址设(FQDN)定里的内容是最新的。如果是是使用动态域名服务来解释动态IP地址的,请你确认动态域名和IP地址是相对应的。

再次检查两台VPN设备上的VPN setting里的配置是否一致。其中的一些敏感的参数是必须要仔细检查的,如:pre-shared key是否一致,remote and local identifier是否互相对应,encryption 和authentication algorithms是否一致, exchange mode是否一致,PFS 是否同时启用等。

2)假如VPN状态里显示VPN连接已经建立,但仍然不能通过VPN隧道获取网络资源的情况下,我们首先应该检查提供资源的主机是否和VPN路由器有效地连接,主机的网关是否已经指向VPN路由器。可以通过VPN路由器Diagnostics菜单里的PING命令检查路由器和主机的连通性。假如你是使用主机名访问的,可以尝试使用其IP地址进行访问。另外还需要确定提供资源的主机是否安装了个人防火墙或者在网络设置里使用了IP地址过滤规则,当确认上述情况以后还是访问失败,则可以尝试在两个VPN设备的VPN 策略里同时禁用PFS。

3) 假如你在FVS318v1/v2一端通过VPN隧道不能PING通对端的的局域网IP地址,这种情况是正常的,你可以尝试PING一下在FVS318v3局域网后面的主机,观察VPN隧道是否建立。

4) Netgear的VPN路由器都具有备份配置的功能,当你联系Netgear的技术支持的时候,提供一份产品的配置文件对Netgear的技术支持工程师帮助你更快地解决问题是很有帮助的,我们会在试验室里面,用相应的设备重新导入恁的配置文件,模拟用户的使用环境以确定问题的存在。我们在重新导入配置文件的时候需要输入用户设定的设备管理密码,所以当您打算将备份配置文件提交给我们的时候,请附带告诉我们设备的管理密码,另外,如果设备是禁止使用DHCP功能的,还需要告诉我们设备的默认IP地址。

序号 no. |

日期 date |

作者 author |

摘要 summary |

1 |

2010-10-21 |

Netgear |

文档创建 |

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |

<