一.实例分析:

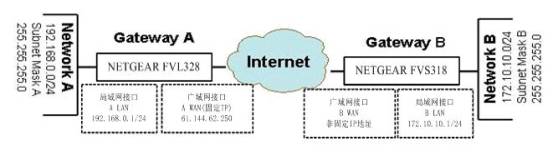

如下图,中心机 NETGEAR FVL328 Gateway A 的一端连接到局域网,内部 IP 为 192.168.0.1/24.。其广域网接口连接到互联网,并由ISP提供的固定 IP 地址及网关和子网掩码。分支机构 NETGEAR FVS318 Gateway B 的一端连接到局域网,内部 IP 为 172.10.10.1/24 ,其广域网接口连接到互联网,从 ISP 处动态获得IP地址。在该例子中,我们可以无需理会分支机构的 IP 地址而通过中心机构固定 IP 的地址,建立分支机构 B 到中心机构A的 VPN 连接,

特点:该配置办法的优点是无需理会分支机构的 IP 地址,从而提高了 VPN 的连接的稳定性, VPN 的建立不依赖于 DDNS 的解释成功与否;缺点是:只能从分支点B主动向中心点A发起连接请求,而中心点A则不能够主动向分支点B发出连接请求。

图例一:一端使用固定IP地址的VPN配置

二.配置环境:

以下以中心点使用FVL328,分支点使用FVS318(如上图)为例子详细描述中心点和分支点的配置办法。

VPN 建立的模式: |

LAN-TO-LAN (FVS318àFVS328的Aggressive模式) |

VPN 的类型 |

LAN-t o-LAN 或是 Gateway-to-Gateway |

VPN 的安全配置: |

利用IKE进行密钥交换并采用共享密钥方式(不是CA认证方式)建立IPSEC通道) |

产品型号和版本号: |

|

网关AFVL328 |

FVL328 用的版本号须使用 version 2.003 |

网关BFVS318 |

FVS318 用的版本号是version 2.4 |

IP 地址的方式: |

网关AFVL328 |

由ISP提供的固定IP地址及网关和子网掩码。

WAN IP:61.144.62.250

LAN IP:192.168.0.1,Netmask :255.255.255.0 |

网关BFVS318 |

由ISP提供的动态IP地址及网关和子网掩码(无需申请动态域名)。

WAN IP:动态获得

LAN IP:172.10.10.1, Netmask :255.255.255.0 |

三.配置详解:

3.1 固定地址的中心机构A配置:

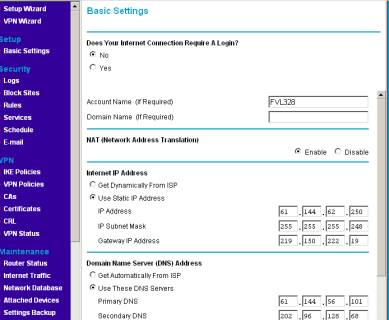

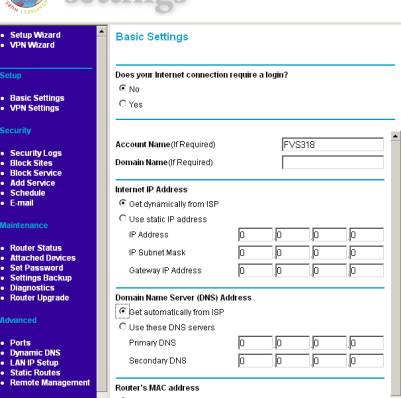

首先登录到 FVL328 的管理界面:

- 在IE地址栏上输入,FVL328的出厂值默认的IP地址:http://192.168.0.1。然后系统要要求你输入登陆的用户名和密码。用默认的用户名:admin 和默认的密码:password. 登陆到FVS318。我们假定已设定好LAN接口、广域网接口的IP地址和子网掩码以及网关、DNS服务器的IP地址。如下图:

图例二:NETGEAR FVL328 v2.003basic 设置

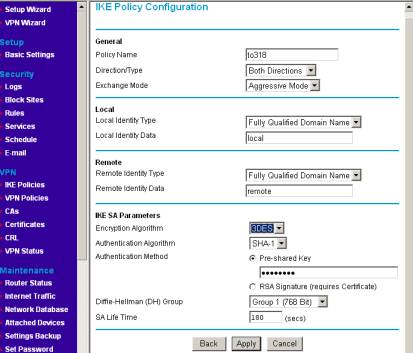

首先是配置VPN的IKE Policies策略了,链接到 VPN 工具栏, 打开里面的的IKE Policies 菜单. 点击 Add。我们会见到新 IKE Policy配置介面如下:

图例三:NETGEAR FVL328 v2.003IKE Policy 设置

- 在Policy Name 字段中输入策略的属性名字. 这个名称不一定要与对端的VPN产品取名一样它的用途主要上用来帮助管理IKE策略的。在这个例子中我们使用”to318”来作为策略名称。在 Policy Name对话框中输入”to318”

- 从这 Direction/Type 下拉对话框中,选取Both Directions或者Responder。

- 从Exchange Mode 模式的下拉菜单中,选择Aggressive Mode。

- 从 Local Identity Type下拉对话话框中,选择 Fully Qualified Domain Name (在Local Identity Data 对话框输入与FVS318对应的local作为一个标识符。)

- 从Remote Identity Type 下拉对话框中, 选择Fully Qualified Domain Name (在Remote Identity Data 对话框中输入与fvs318对应的remote作为一个标识符。)

- 从加密的算法 Encryption Algorithm 下拉框中, 选择3DES。

- 从认证算法的 Authentication Algorithm 下拉对话框中, 选择SHA-1。再把认证方法 Authentication Method 按钮选上, 点击 Pre-shared Key。

- 在 Pre-Shared Key field 对话框中, 输入共享密钥,如”Netgear2004”. 你必须确保两端网关设备有加密KEY是一至的(包括字母的大小写)。再从 Diffie-Hellman (DH) Group 下拉对话框中, 选择 Group 1(768 Bit)。

- 在 SA Life Time field对话框中, 输入180。

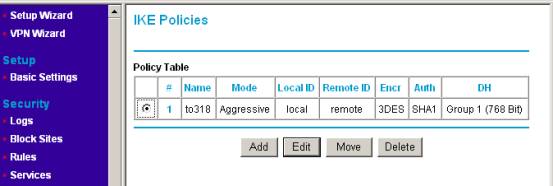

- 点击 Apply 按钮. 这就返回到IKE Policies 的主菜单上。

图例四:NETGEAR FVL328 v2.003IKE Policy设置

在左边的Settings 图示管理界面中,打开VPN分类栏中链接就可点击VPN Policies,我们来设置VPN Policies主界面的配置。点击 Add Auto Policy 的按钮..然后我们就可看到新的配置界面VPN–Auto Policy.

图例五:NETGEAR FVL328 v2.003VPN Policy设置

- 输入一个统一的策略名。这个名称不一定要与远端的VPN设备取的名称相同。在这个例子中我们使用”to318”来作为策略名。在Policy Name字段对话框中输入“to318”。

- 再从 IKE policy下拉对话框中, 选取我们先定义好的IKE Policy– 这里是”Remote-328”作为IKE Policy.

- 图上没有标明的地方:当对端的FVS318使用动态ADSL上网时候,IKE Keep Alive需要选择上,填入对方 FVS318 的 LAN 口 IP 地址:172.10.10.1

- 再从 Remote VPN Endpoint Address Type 下拉对话框中,选取”IP Address”。

- 在Remote VPN Endpoint Address Date中输入0.0.0.0作为远端 Gateway B的IP Address 。

- 默认在SA Life Time (Seconds) 对话框中输入86400。

- 默认在SA Life Time (Kbytes) 对话框中为输入0。

- IPSec PFS 对话复选框不必选上。.

- 再从Traffic Selector Local IP 下拉框中选取 Subnet address作为配置。.

输入本地LAN IP地址作为网关B的I范围在 Start IP Address 填上。(本例子中是:192.168.0.0),输入网关B的子网掩码(在本例中是:255.255.255.0) 在 Subnet Mask对话框中。

- 再从Traffic Selector Remote IP下拉对话框中选取Subnet address作为配置。

输入本地LAN IP地址作为网关B的I范围在 Start IP Address 填上。(本例子中是:172.10.10.0),输入网关B的子网掩码(在本例中是:255.255.255.0) 在 Subnet Mask对话框中。

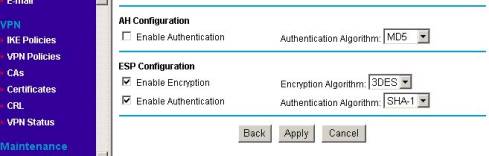

图例六:NETGEAR FVL328 v2.003VPN Policy设置

- 再从 AH Configuration Authentication Algorithm下拉框中, 选上 MD5.,在方框中不能选上。

- 必须选上Enable Encryption在ESP Configuration Enable Encryption的对话框。.

- 再从ESP Configuration Encryption Algorithm下拉对话框中选取3DES.

- 必须选上Enable Authentication 在 ESP Configuration Enable Authentication的对话框中。

- 再从 ESP Configuration Authentication Algorithm下拉对话框中选取SHA-1。.

- 可选上NETBIOS Enable的功能在NETBIOS Enable 复选框上。

- 点击Apply按钮。你会返回到 VPN Policies主菜单的功能页面上。

图例七:NETGEAR FVL328 v2.003VPN Policy设置

3.2 动态地址的分支点B配置:

首先登录到FVS318的管理界面:

1.在IE地址栏上输入FVS318的出厂值默认的IP地址:http://172.10.10.1。然后系统要要求你输入登陆的用户名和密码。用默认的用户名:admin和默认的密码:password。登陆到FVS318。我们假定已设定好LAN接口、广域网接口的IP地址和子网掩码以及网关、DNS服务器的IP地址。如下图:

图例八: NETGEAR FVS318 v2.4 Basic设置

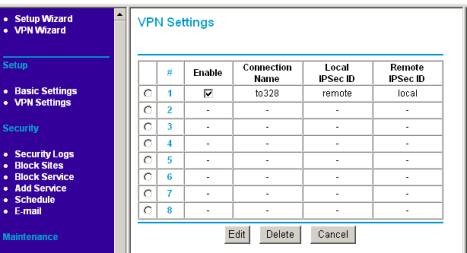

2. 在工具栏左边点击 VPN Settings. 点击第一个VPN连接。 (总共可以输入八个有效的VPN连接)。按Edit(编辑)按钮一下。这下面就是 VPN Settings – Aggressive Mode 的设置。

图例九:NETGEAR FVS318 v2.4 VPN设置

- 在Connection Name框中,输入一个VPN通道名称。例如:我们设为:“to328”.

- 在NETGEAR FVS318 Gateway B 的Local IPSec Identifier中输入本地身份认证标识。这个标识必须和对端FVL328 IKE Policy中的Remote IPSec Identifier相对应。在这个例子中对端FVL328 IKE Policy中的Remote IPSec Identifier为remote,因此,FVS318的 Local IPSec Identifier应该写上remote.

- 在 Remote IPSec Identifier 中输入远端身份认证表示,该标识必须和对端FVL328 IKE Policy中的Local IPSec Identifier的表示相一致。在这个例子中我们输入local作为the remote identifier。

- 在 Tunnel can be accessed from 下拉菜单中选择 a subnet from local addres。.

- 在Local LAN start IP Address输入本地LAN所在网段 (例如:172.10.10.1或者1972.10.10.0)。.

- 在Local LAN IP Subnetmask 的对话框中输入子网掩码 (例如:255.255.255.0 ) 。.

- 从 Tunnel can access的下拉菜单中选择 a subnet from local address。

- 在Remote LAN Start IP Address的对话框中输入对端(GatewayA)的内网的所在地址段 (例如:192.168.0.0) 。

- 在Remote LAN IP Subnetmask 的对话框中输入局域网的子网掩码(例如:255.255.255.0) 在。

- 在Remote WAN IP or FQDN 的对话框中输入对端FVS318 Gateway A的广域网接口的IP地址(例如:61.144.62.250)。

- 从 Secure Association 下拉框中, 选择Aggressive Mode。

- 在 Perfect Forward Secrecy, 选择Disable按扭。.

- 再从Encryption Protocol 下拉对话框, 选择3DES加密方式。.

- 在PreShared Key 对话框中 ,输入统一的子符串共享密钥。在这个例子中我们输入”netgear2004”. 你必须在对端的设备上输入同样的共享密码。.

- 在 Key Life 对话框, 输入28800 seconds.(出厂默认值)

- 在IKE Life 对话框中, 输入86400 seconds(出厂默认值)。.

- 如果你希望 NetBIOS数据流量从 VPN通道中运行,在前方方框中选择 NETBIOS Enable , 例如允许在Microsoft操作系统中的网络邻居看到对方的计算机就必须选上。

- 点击Apply 按钮这些所有配置都会存储到设备中. 然后就会返回到 VPN Settings 屏幕上。

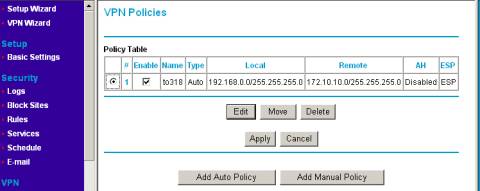

图例十:NETGEAR FVS318 v2.4 VPN设置

3. 回到VPN Settings的界面,注意必须在您新建立的连接中选择Enable选项。

四.测试

当Gateway A和 Gateway B两端的VPN创建好之后,在分支点GatewayB的局域网内任一台电脑上PING中心端GatewayA的局域网主机地址。例如:ping 192.168.0.1 –t.在半分钟左右会通,证明VPN通道已建立连接。在VPN通道建立以后,中心GatewayA上的主机方可以和分支GatewayB上的主机通讯。

序号 no. |

日期 date |

作者 author |

摘要 summary |

1 |

2010-10-21 |

Netgear |

文档创建 |

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |