一、网络拓扑图:

PC1 IP:192.168.1.2/24PC2 IP:192.168.20.2/24

二、IP地址规划

|

产品型号 |

内网 |

外网 |

|

Fortigate

50A |

LANIP:192.168.1.1/24 |

WANIP:61.149.140.153 |

|

NETGEAR

FVS318V3 |

LANIP:192.168.20.1/24 |

WANIP:221.122.56.9 |

|

PC |

PC1:192.168.1.2/24 |

PC2:192.168.20.2/24 |

三、FORTIGATE VPN配置:

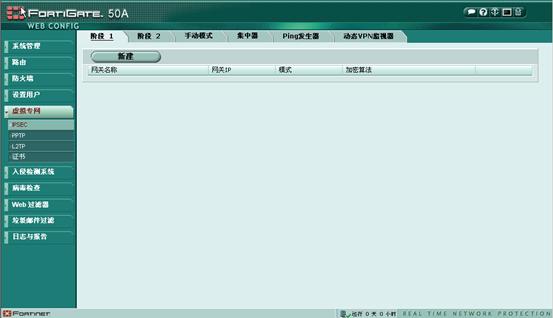

进入“虚拟专网”-“IPSEC”-“阶段1”

选择“新建”

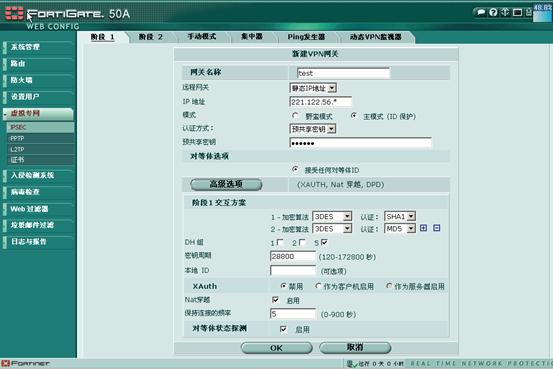

- 网关名称:自定,如test等,当有多个VPN通道时网关名称不能相同

- 远程网关:静态IP

- IP地址:填入远程VPN网关的IP地址

- 模式:主模式

- 认证方式:预共享密钥

- 预共享密钥:和netgear中的preshared key必须相同

如下图所示

点“高级选项”

点“阶段1交互方案”-“2”右边的减号 去掉“2”

去掉“2”

其他默认,如下图所示。

点“OK”按钮完成阶段一的配置。

进入“虚拟专网”-“IPSEC”-“阶段2”,点“新建”

通道名称:自定义,如test等。

远程网关:点下拉菜单选择我们刚才在阶段一里生成的“test”。

如下图所示

点“高级选项”

点“阶段2交互方案”-“2”右边的减号 去掉“2”

去掉“2”

加密和认证方法、DH组要和netgear里的选择相相同,这里我们选择

取消启用数据重演检测

取消启用完全转发安全性(PFS)

其他默认,配置如下图

点“OK”按钮完成阶段2的配置。

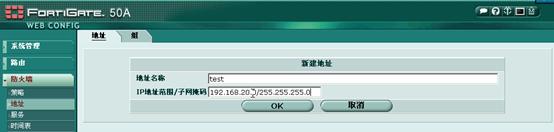

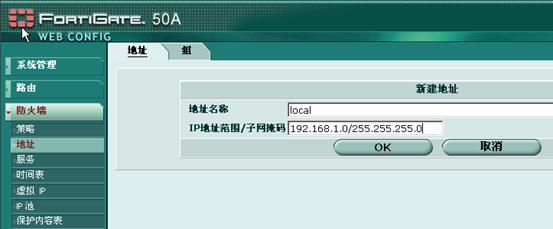

进入“防火墙”-“地址”点“新建”按钮,新建一个地址,“IP地址”填对方内网的网络号,“子网掩码”填对方内网的子网掩码。如下图

点“OK”按钮完成配置。

再点“新建”按钮,新建一个地址,“IP地址”填本地内网的网络号,“子网掩码”填本地内网的子网掩码。如下图

点“OK”按钮完成配置。

进入“防火墙”-“策略”,点“新建”按钮,新建一个策略

“源”-“接口/区”选择“internal”,“地址名”选择我们刚才建立的本地内网地址。

“目的”-“接口/区”选择“external”,“地址名”选择我们刚才建立的远程内网的地址。

“模式”选择“ENCRYPT”

“VPN通道”选择我们在“虚拟专网”中建立的VPN通道

其他默认,配置如下图

点“OK”按钮完成配置。

完成以上配置后可到“虚拟专网”-“IPSEC”-“动态VPN监视器”内查看VPN连接状态。

四、NETGEAR VPN防火墙配置:

在netgear VPN防火墙中的配置

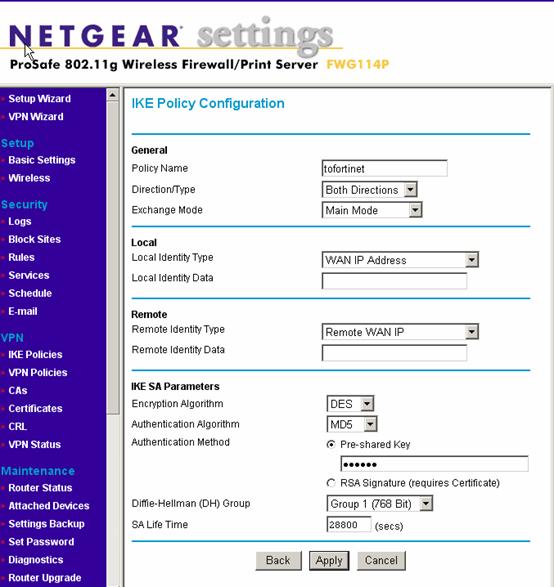

进入“VPN”-“IKE Policeies”,点“ADD”按钮,添加一条IKE策略,这和Fortigate中虚拟专用网阶段1相对应。

- Direction/Type:我们选择“Both Direction”

- “Exchange Mode”选择“Main Mode”

- Encryption Algorithm:DES

- Authentication Algorithm:MD5

- Authentication Method:Pre-shared Key,并填入和密钥

- Diffie-Hellman (DH) Group:“Group 1(768 Bit)”

- SA Life Time:28800

以上配置要确保和Fortigate中阶段一个配置相同。配置如下图

点“Apply”按钮完成IKE策略设置。

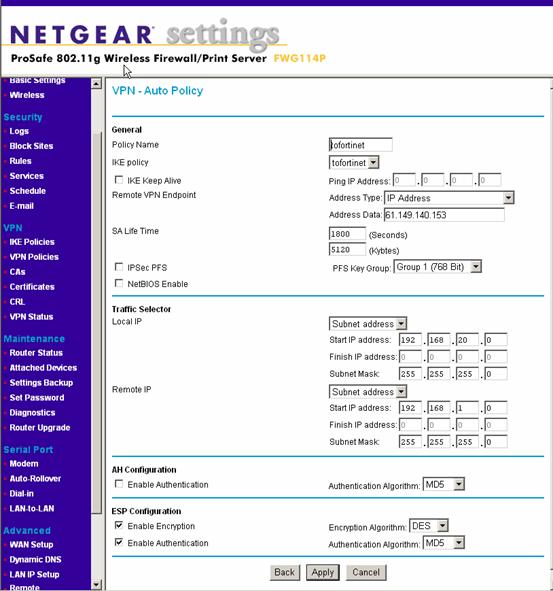

进入“VPN”-“VPN Policies”,点“ADD”按钮添加一条新的VPN策略,这里和Fortigate的阶段2相对应。

- IKE policy:选择我们刚才建立的那条IKE策略。

- Remote VPNEndpoint Address Type:根据自己的实际情况选择,这里我们选择“IP Address”。

- SA Life Time:这里要和Fortigate里的设置相同,应为1800 (Seconds),5120 (Kybtes)

- Local IP:选择“Subnet Address”并添入本地内部子网的网络号和掩码

- Remote IP:选择“Subnet Address”并添入远程内部子网的网络号和掩码

- ESP Configuration:选择Enable Encryption、Enable Authentication

Encryption Algorithm、Authentication Algorithm要和Fortigate内的设置一致,选择“DES”和“MD5”。

配置如下图所示:

完成以上设置后可到“VPN”-“VPN Status”中查看VPN连接状态。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Netgear |

文档创建 |

|

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |