什么是Hub-and-Spoke,它有什么用?

Hub-and-Spoke:通俗表达来说,各分支机构利用VPN设备与总部VPN设备建立VPN通道后,除了可以和总部进行通讯,还可以利用总部VPN设备和充足的开宽互相进行数据交换,而各VPN分支机构不需要进行VPN的隧道连接。而在IP地址的规划方面,在总部我们建议申请固定公网IP地址或者动态公网IP地址捆绑动态域名,而在分部则可以使用动态公网IP地址捆绑动态域名或者是使用不需要动态域名关联的单向接入方式,需要注意的是,在内网的IP地址规划方面,我们必须保证中心和分支机的内部网络都属于同一个A类/B类/C类网络的不同的子网,Hub-and-Spoke的详细的配置将在下文作详细介绍。目前NETGEAR支持Hub-and-Spoke功能的中心端VPN设备包括:

- FVX538

- FVS338

- FVS124G

- FVS318v3

1.测试环境功能与描述

2.中心点 VPN 设备的配置:FVS338 的设置

2.1.使用 VPN 向导建立策略

2.2.修改 VPN 策略 FQDN

3.分支机构 FVS318v3 的设置

3.1.FVS318v3 的 IKE 设置如下

3.2.FVS318v3 的 VPN 策略设置如下

4.分支机构 FVS114 的设置

4.1.FVS114 的IKE 设置如下

4.2.FVS114 的 VPN 策略设置如下

5.远程VPN客户端的设置

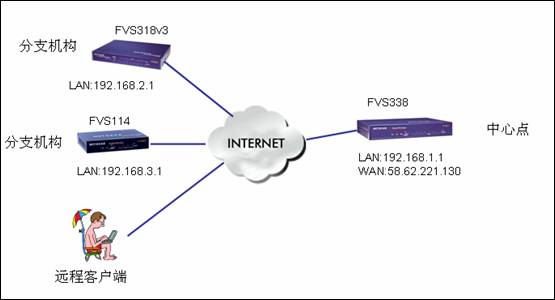

1、测试环境功能与描述

配置案例:本例子中,中心端VPN设备使用FVS338和固定的公网地址接入方式,2个分支机构分别使用FVS318v3和FVS114,采用动态IP地址的接入方式,无需申请动态域名,另外还有一个动态客户端的接入。实验目的:中心、分支、客户端之间的主机都可以与中心的网络进行通讯,并且可以互相访问(Hub-and-Spoke)。

节点 |

型号 |

软件版本 |

WAN IP |

LAN IP |

LAN Sub Netmask |

中心l(Hub) |

FVS338 |

V2.0.0-139 |

58.62.221.130 |

192.168.1.1 |

255.255.255.0 |

分支1(Spoke) |

FVS318v3 |

V3.0_24 |

ADSL动态获取 |

192.168.2.1 |

255.255.255.0 |

分支 2(Spoke) |

FVS114 |

V1.1_05 |

ADSL动态获取 |

192.168.3.1 |

255.255.255.0 |

客户端(Spoke) |

ProsafeVPNClient |

V10.3.5 |

ADSL动态获取 |

无需设置 |

无需设置 |

注意:各分支机构的LAN与中心的LAN子网前16位应该一致

拓扑图如下:

FVS538/FVX338的Firmware升级到2.0.x版本后,界面发生了很大变化,VPN的配置方式也改变了很多,尤其是建立单向VPN(即一边是固定IP或域名,另一边是动态IP)时,2.0.x的版本支持建立多个VPN策略来使用多个单向VPN通道。

2、中心点VPN设备的配置:FVS338的设置

2.1.使用VPN向导建立策略

进入到VPN-VPN Wizard中,使用VPN向导建立VPN,选择“VPN Client”模式,并设置好VPN策略名、共享密钥以及Remote和Local的ID信息,如下图所示:

设好后点击“Apply”。

2.2.修改VPN策略FQDN

修改中心点VPN设备的VPN策略:在VPN-Policies-VPN Policies中,点刚才所建的策略右边的“Edit”,进入编辑页面,并设置如下:

注意: Remote Endpoint选择FQDN,并填为0.0.0.0,Remote IP设为Any。设完后点“Apply”。

3、分支机构FVS318v3的设置

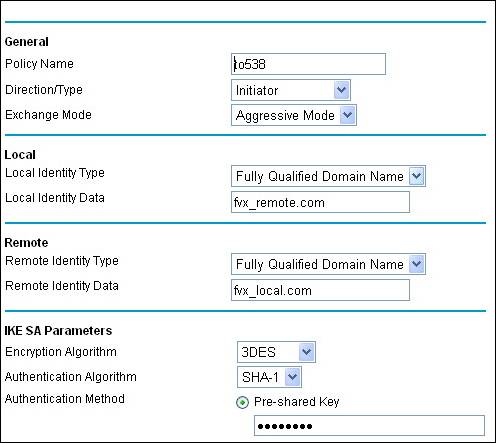

3.1.FVS318v3的IKE设置如下:

注意: Direction/Type设为Initiator,Exchange Mode设为Aggressive Mode。共享密钥和加密方式应该与中心VPN设备的FVS338一致,Remote Identity Data与FVS338的Local ID信息一致。

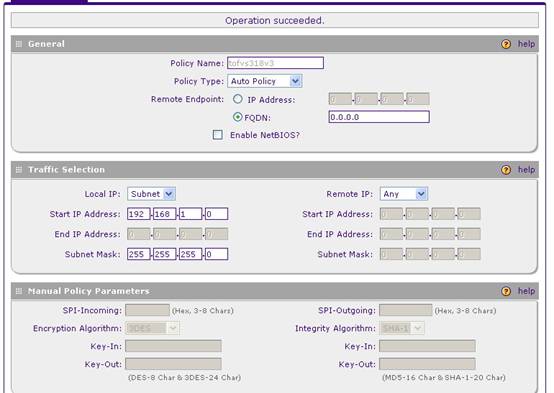

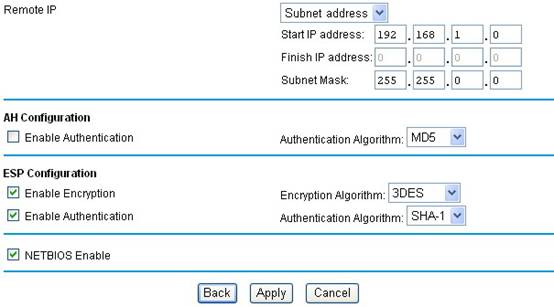

3.2.FVS318v3的VPN策略设置如下:

注意:这里的Remote IP掩码设为了255.255.0.0,而不是255.255.255.0,因为我们使用了Hub-and-Spoke模式,远端的子网不仅需要包含中心点的网段,还需要包含其他分支的网段,所以这个例子中我们使用了16位的掩码,包含了所有192.168.0.0的IP地址。

4、分支机构FVS114的设置

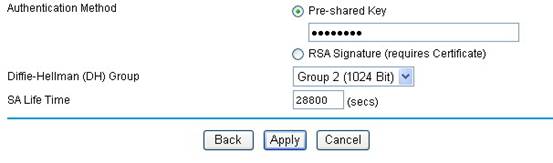

4.1.FVS114的IKE设置如下:

注意:Direction/Type设为Initiator,Exchange Mode设为Aggressive Mode。共享密钥和加密方式应该与FVS338一致,Remote Identity Data与FVS338的Local ID信息一致。

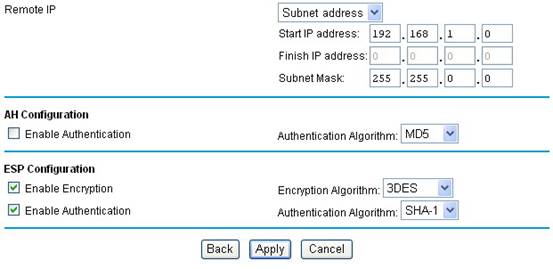

4.2.FVS114的VPN策略设置如下

同样,这里的Remote IP掩码设为了255.255.0.0,而不是255.255.255.0。

5.远程VPN客户端的设置

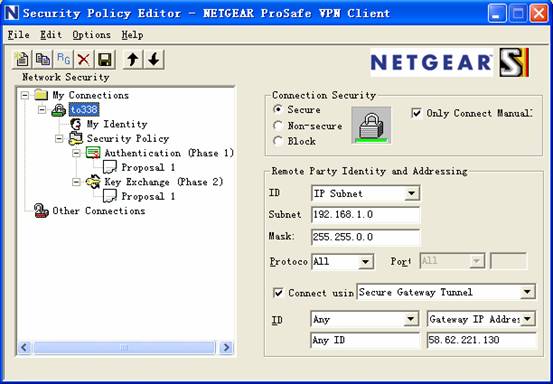

1.新建一个VPN连接

2.配置My Identity

设置虚拟IP:在Virtual Adapter选中Required,下面的Internal network IP填入前16位与中心局域网相同、且与其他分支不在同一网段的IP,比如192.168.4.88。

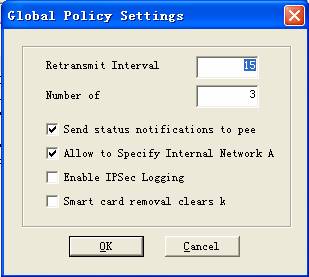

注:如果界面中没有出现Internal Network IP,那么需要在客户端软件菜单栏的Options-Global Policy Settings中将Allow to Specify Internal Network Adapter前的勾选中,点OK。

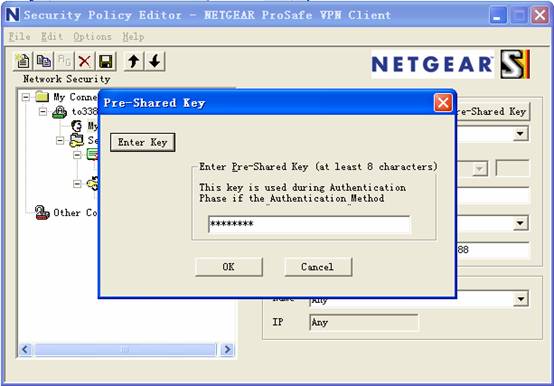

点击Pre-Shared Key,在出来的窗口点Enter Key,然后输入共享密钥,点OK。

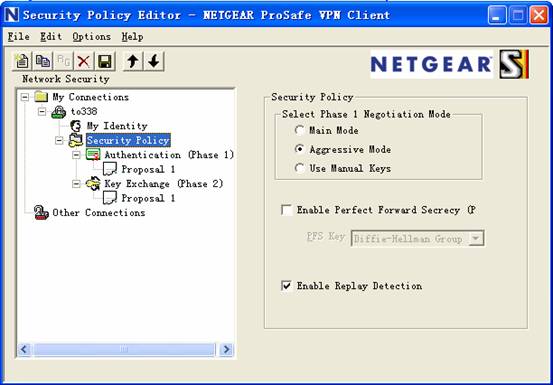

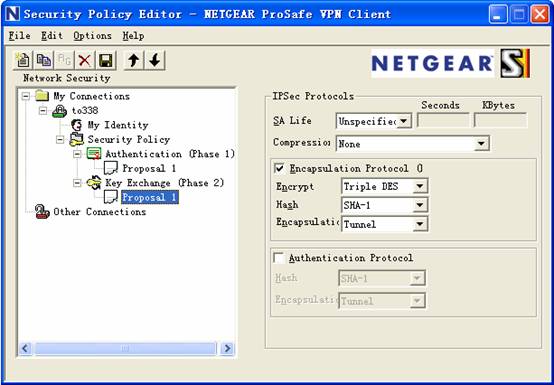

3.设置Security Policy

选中Aggressive Mode

全部设置完后,记得要点 保存设置。

保存设置。

通过以上配置后,只要分支1、分支2、客户端与中心正确建立VPN隧道后,分支1和分支2和客户端主机均可以与中心节点的网络进行通讯,并且各分支机构之间就可通过总部的VPN设备实现数据连通。

序号 no. |

日期 date |

作者 author |

摘要 summary |

1 |

2010-10-21 |

Netgear |

文档创建 |

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |