本文将以FVX538 Version 2.0.0-139为例详细描述Netgear系列防火墙的DMZ区的配置方法,主要包括以下内容:

- 启用FVX538DMZ服务区

- 建立DMZ服务区到WAN区的规则

- 建立LAN区到DMZ区的规则

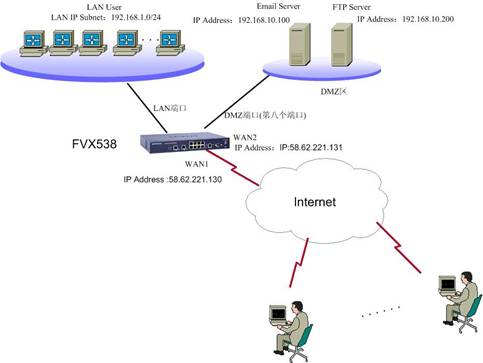

测试环境:FVX538的通过 10兆光纤连接运营商,两个固定的公网IP地址。WAN1端口IP设置为58.62.221.130,WAN2端口IP设置为58.62.221.131,一个局域网内部的用户上网,另外一个用于收发邮件和FTP文件资源共享。

内部网络:192.168.1.0/24 网关:192.168.1.0/24

DMZ服务区:192.168.10.0/24 网关:192.168.10.1/24

Internet端口:58.62.221.130/58.62.221.131

邮件服务器:192.168.10.100

FTP服务器:192.168.10.200

参照下图网络配置:

图1:DMZ实例拓朴图

一、启用DMZ服务区

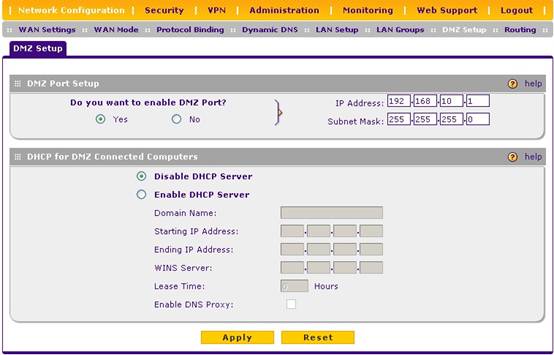

该步骤的主要目的是将内网的端口8设置为DMZ端口,设置完成后,连接到端口8的服务器应该能够PING通DMZ的地址。具体配置如下图:

图4:DMZ服务区的起用

在Network Configuration管理菜单里选择DMZ Setup

在DMZ Setup页面里的Do you want to enable DMZ Port?中选择YES

在IP Address上添如DMZ服务区的地址。(注意该地址不能和LAN/WAN端口的地址在同一个网段上)

在IP Subnet Mask上填入DMZ服务区IP地址的子网掩码。

DHCP是否启用视用户的需要而定。

设置完成后点 Apply完成即可。

二、建立DMZ服务区到WAN区的规则

该步骤目的是设置DMZ服务区和WAN服务区(Internet接口)之间的访问规则,在默认的情况下,FVX538的WAN服务区和DMZ服务区是不能互相通讯的,也就是说放在DMZ里面的主机不能被Internet的用户连接,同时DMZ里面的主机也不能访问Internet。只有完成DM服务区到WAN服务区的策略配置之后,DMZ区的主机才可以按照策略访问Internet或者被Internet的主机访问。

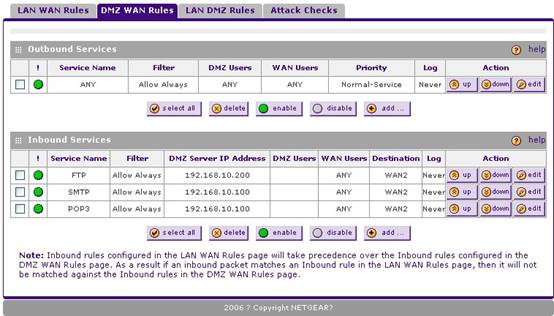

图5:DMZ服务区到WAN区规则的启用

如上图,点击Network Configuration管理菜单的Security上的Rules项目,我们可以看到Rules设置页面,选择DMZ-WAN Rules我们便可以进入DMZ-WAN的策略设置页面,在该页面里,我们可以看到Outbound Service和Inbound Service选项。所谓Outbound Service就是指从DMZ服务区到WAN服务区的策略,同样Inbound Service就是知从WAN服务区到DMZ服务区的访问策略。

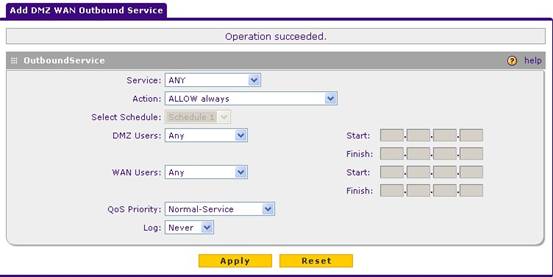

1.创建DMZ区到WAN的规则

创建DMZ区到WAN的规则只需在Outbound Services选项中添加相应的规则:

- 在管理菜单上选择Security上的Rules项目

- 在Rules页面里选择DMZ-WAN

- 在Outbound Service里面点击add选择添加便进入Outbound Service的配置页面。:

在Outbound Services里面必须进行以下设置:

- 在Service里面选择需要规划的服务类型

- 在Action里面选择策略的处理办法

- 在LAN Users里选择源地址

- 在WAN Users里选择目标地址

设置完成后点击Apply应用即可。

在本实例中我们是允许DMZ区的服务器访问Internet的,所以设置如下

- Service:ANY

- Action:ALLOW always

- DMZ Users:Any

- WAN Users:Any

如下图所示:

图6:DMZ-WAN Outbound规则设置

2.创建WAN到DMZ区的规则

创建WAN到DMZ区的规则只需在Inbound Services选项中添加相应的规则:

- 在Network Configuration管理菜单上选择Security上的Rules项目

- 在Rules页面里选择DMZ-WAN

- 在Inbound Service里面选择添加便进入Inbound Service的配置页面。

在Intbound Services里面必须进行以下设置:

- 在Service里面选择需要规划的服务类型

- 在Action里面选择策略的处理办法

- 在Send to LAN Server里输入需要为外网提供服务的主机的IP地址

- 在WAN Users里选择源地址的范围,一般是选择Any

- 在WAN Destination IP Address里面选择WAN1、WAN2或Other Public IP Address并且输入和DMZ服务区里面的服务器对应的公网IP地址。

设置完毕后,DMZ服务区里的主机应该能够根据策略访问Internet或者被Internet的用户访问。

本实例中我们需添加FTP、SMTP、POP3的服务,并通过WAN2端口提供服务

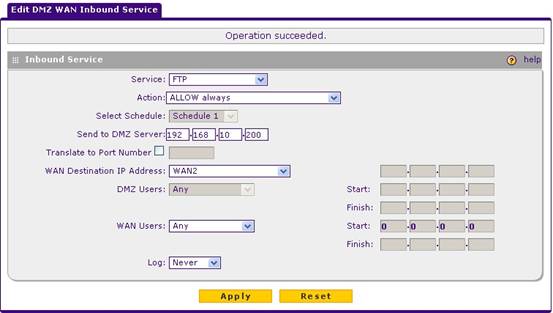

1)、添加FTP规则

- Server:选择FTP服务

- Action:ALLOW always

- Send to DMZ Server:输入FTP服务器的IP地址,即192.168.10.200

- Translate to Port Number:默认不选

- WAN Destination IP Address:选择WAN2

- DMZ Users:Any

- WAN Users;Any

图7:DMZ-WAN Inbound规则设置

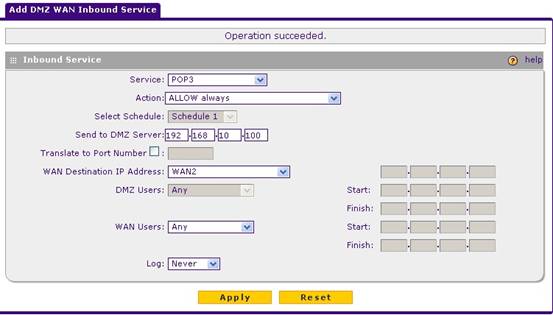

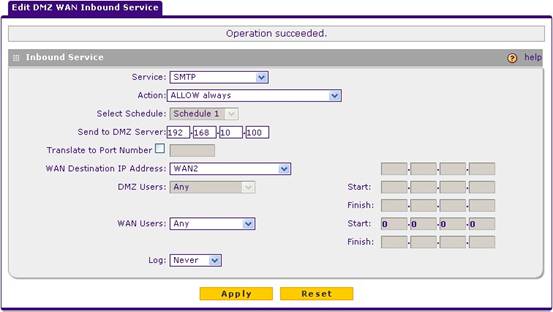

2)、添加SMTP和POP3规则

- Server:选择SMTP和POP3服务

- Action:ALLOW always

- Send to DMZ Server:输入FTP服务器的IP地址,即192.168.10.100

- Translate to Port Number:默认不选

- WAN Destination IP Address:选择WAN2

- DMZ Users:Any

- WAN Users;Any

如下图所示:

图8:DMZ-WAN Inbound规则设置

图9:DMZ-WAN Inbound规则设置

三、建立LAN区到DMZ区的规则

在默认的情况下,FVX538/FVS338 V2.0版本开始,从LAN区到DMZ区的允许的,不需要增加一条静态路由即可对DMZ区的服务器进行访问。

OutBound Servers规则

在默认的情况下,FVX538/FVS338不需要添加任何规则,即可对DMZ区进行访问,然而,我们也可以通过添加规则限制LAN区到DMZ区的限制。本例中我们均允许LAN区的用户访问DMZ区的服务器,因此,不需要任何配置,如下图所示:

图10:LAN-DMZ Outbound规则设置

InBound Servers规则

为了确保LAN区的计算机用户的计算机安全性,在默认的情况下,FVX538/FVS338不需要添加任何规则的情况下是不允许从DMZ区至LAN区的,因此,若DMZ区的服务器需要访问LAN用户的,需要添加规则才能访问LAN内的计算机用户,如下图所示:

图11:LAN-DMZ Inbound规则设置

若如上图添加允许访问LAN用户的规则,当入侵者攻陷DMZ时,内部网络将不会受保护。因此,我们建议在一般情况下,不要在Inound Services添加任何规则,以确保LAN内计算机用户的安全。在本例中,DMZ区的用户是不可以访问到LAN内的计算机用户,因此,我们在LAN-DMZ的规则中不需要添加任何规则。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Netgear |

文档创建 |

|

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |