ModeConfig功能可以帮助用户使用VPN客户端软件简单地连接到FVX538或者FVS338 ProSafe™ VPN 防火墙。

如果你要使用VPN客户端软件连接到远端的VPN路由器,在传统的VPN客户端配置中您必须配置为客户端配置一个虚拟的IP地址或者手工指定其他的IP信息。如果有这样一种技术可以类似于DHCP给客户端分配IP地址的工作方式方便地为VPN客户端软件动态分配IP地址的话,这将大大简化VPN客户端软件的配置。而Netgear的ModeConfig恰恰提供了该类问题的解决办法,该技术可以为客户端拥护提供IP地址信息,包括合法的IP地址,子网掩码和路由器的域名服务器地址。远程客户端将自动获得该信息并无缝地成为您的局域网里面的一分子。

测试环境:

FVS538 Version 2.0.

广域网端口 IP :58.62.221.130

局域网端口IP: 192.168.1.1, 子网掩码255.255.255.0

网件 ProSafe™ VPN Client software version 10.3.5 (Build 6)

客户端PC: ADSL拔号

一、ModeConfig 的配置过程

在IKE会话的第一阶段结束时,VPN连接的发起人(通常是远程点/客户端)会向被连接一端申请IP信息,如:IP地址,子网掩码和域名服务器地址等。ModeConfig功能将会从预先设置好的IP地址池里面给发起人分配一个IP地址并且使用预先设置好的ModeConfig record安全提议模版建立一个临时的IPSec策略。

注意:在配置完ModeConfig record以后, 你必须在IKE Policies配置项目里面选中Remote Host Configuration Record,并在该项目里选择您预先设置好的ModeConfig record的模版。同时你并不需要继续配置VPN策略,因为客户端VPN发起人将使用ModeConfig record里面的配置策略。

1、如何在FVX538和FVS338里面配置ModeConfig

FVX538和FVS338里面需要配置两个相关的项目-ModeConfig菜单和IKE Policies菜单,而且你不必配置VPN Policies菜单。

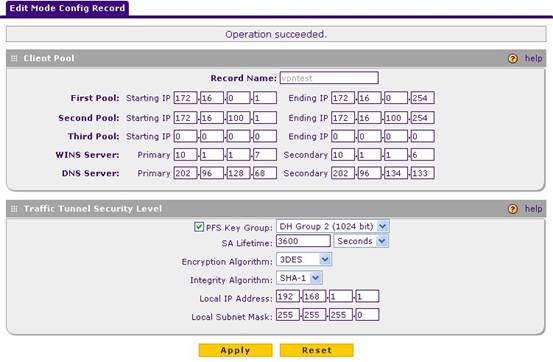

ModeConfig 菜单配置例子:

- 点击ModeConfig 里的Add按钮来创建一个新的记录。

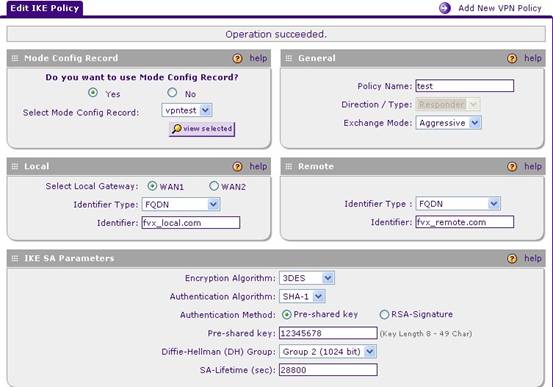

- 在General Policy Name, 里面输入一个描述名称。该名称被远程VPN客户端用作身份认证。

- 将Direction/Type设置为Responder.

- 将Exchange Mode设置为Aggressive.

- 在Local Identifier Type里, 选择Fully Qualified Domain Name并且输入一个与其IKE策略不同的身份标识。该标识必须与远程VPN客户端的remote identifier的配置一致

- 在Remote Host Configuration Record里选中你预先定义好的ModeConfig模版。

- 在Remote Identifier Type, 选择Fully Qualified Domain Name并且输入一个不同于IKE策略的身份标识。该标识必须与远程VPN客户端的local identifier一致。

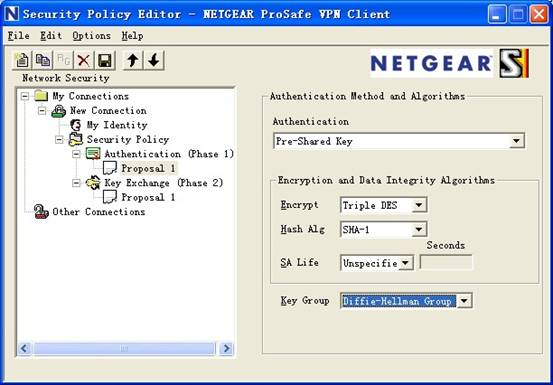

- 指定IKE SA parameters. 该各项参数的配置必须和远程VPN客户端的配置一致。通常的配置参考如下:

- Encryption Algorithm: 3DES

- Authentication Algorithm: SHA-1

- Diffie-Helman: Group 2

- SA Life Time: 3600 seconds

- 输入和远程VPN客户端一致的Pre-shared Key。

- 点击Apply.。一个新的IKE策略显示在策略列表里。

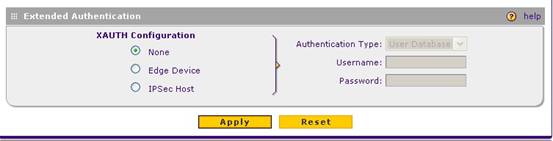

二、如何在ModeConfig下配置NETGEAR ProSafe VPN客户端软件

在Windows的任务栏里面用右键点击VPN客户端软件的图标,并选择Security Policy Editor。在弹出的窗口的左上角点击New Connection按钮以创建一个新的连接。然后再给这个新的连接命名,该名字只在该软件里用作标识和VPN策略的配置无关。

第一次使用时对软件作以下配置:.

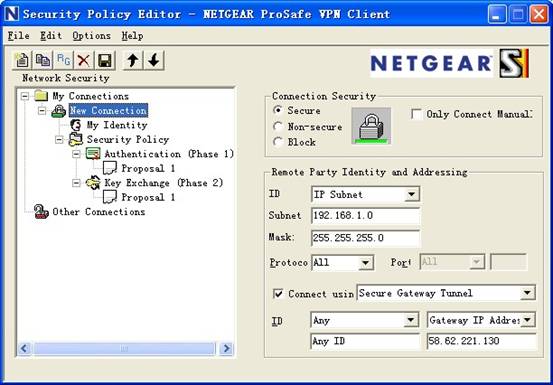

1.配置New Connection

单击New Connection进行设置页面,如下图所示:

- Subnet和VPN路由器的LAN IP一致。

注意:主机号应该写为零,比如,你在使用一个C类的子网的时候,应该把最后一位主机号写成零。

- 在Domain Name下面,输入你在VPN路由器的IKE规则里面设置的本地身份标识FQDN (完整主机名) 或填Any ID。

- 在Gateway IP Address下面, 输入VPN路由器的WAN IP地址。

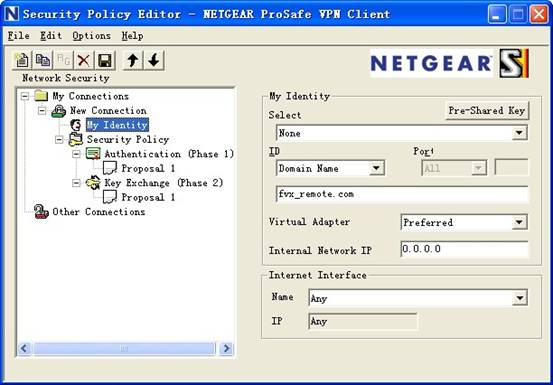

2.配置My Identity

单击My Identity进行设置页面,如下图所示:

- 点击Pre-Shared Key 并且输入您在VPN路由器的IKE规则里面设置的预享密匙。

- 在 ID Type里面选择Domain Name.。

- 在Domain Name下面输入您在VPN路由器的IKE策略里的Remote indentifier FQDN里面设置的远程身份标识。在该例子里我们使用"fvx_remote.com "。当然,你还可以使用其它格式的身份标识,但该标识必须和VPN路由器的IKE策略里面设置的远端身份标识一致。

- 选择Virtual Adapter下面Preferred.。在Internal Network IP Address里输入0.0.0.0。

注意:假如Internal Network IP Address对话框显示不出来,则在Options > Global Settings菜单里, 选择Allow to Specify Internal Network Address.

- 在Internet Interface里选择您的网卡。

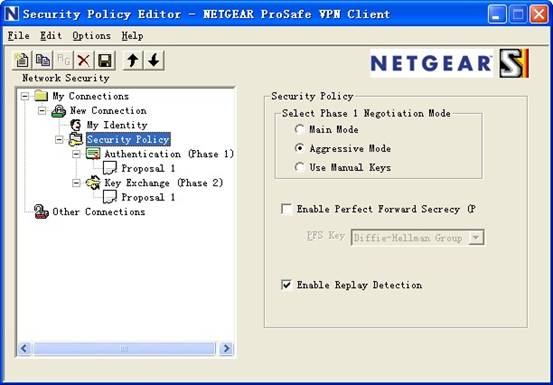

3.配置Security Policy

1)点击Security Policy进入设置页面

如下图所示:

- 选择Aggressive Mode.

- 假如你在路由器的IKE策略里配置了PFS,则在Enable Perfect Forward Security (PFS)里打钩, 并且选择和路由器IKE策略里配置一致。

- 在Enable Replay Detection项目上打钩.

2)打开Authentication (Phase 1)并选择Proposal 1。

如下图:在各个项目里输入和VPN路由器里的一致的参数.

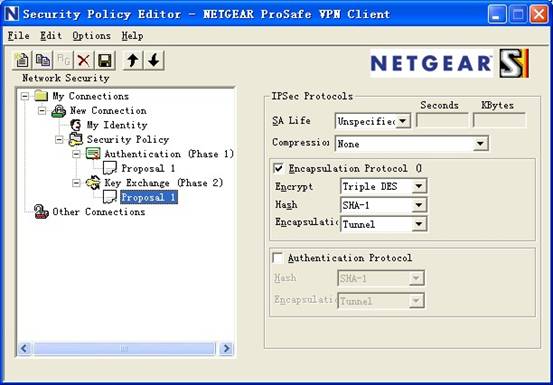

3)打开Key Exchange (Phase 2)选择Proposal 1

如下图:在各个项目输入和VPN路由器的ModeConfig Record配置一致的参数。

最后,选择左上角的 floppy disk 按钮以保存配置。

三、测试VPN连接

- 在Window 的工具栏上用右键点击VPN client图标,选择已经建立好的连接并点击。

- 在大概30秒钟以后,会看到VPN连接成功的信息,此时观察Window工具栏上的VPN Client图标,图标会显示ON的提示。

- Ping 对方VPN路由器内部网络的一台主机,应该可以PING通。则说明VPN连接成功。

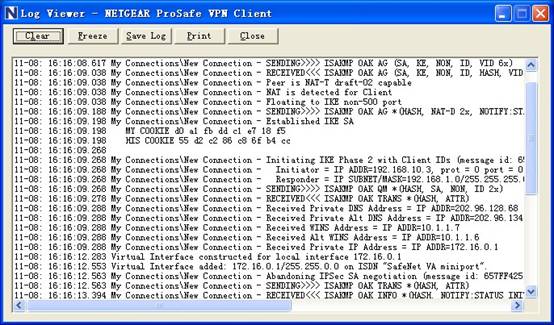

我们可以用右键点击Window 的工具栏上的VPN client图标,通过查看Connection Monitor或者Log Viewer来诊断故障,如上图所示,或者通过VPN路由器里面的VPN log或status菜单也可以观察VPN的连接信息。

序号 no. |

日期 date |

作者 author |

摘要 summary |

1 |

2010-10-21 |

Netgear |

文档创建 |

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |