设备环境

VPN网关:美国网件VPN防火墙FVS338两台

软件版本:2.0.0-141

CA认证服务器:Windows2000 Advance Server

Windows2000 Services Pack 4

Windows IIS 服务器已经安装

网络环境:VPN网关必须具备连接到internet的网络条件

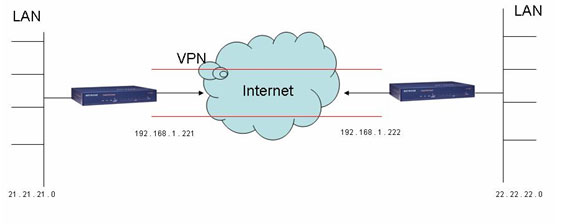

测试拓扑图

图一点对点VPN拓扑图

拓扑描述

两台FVS338通过INTERNET连接,WAN地址分别为192.168.1.221和192.168.1.222。两台FVS338内网IP分别为21.21.21.0和22.22.22.0。广域网网络均能连接Internet。

与CA认证服务器连接

由于与CA服务器不是实时或者周期性交互,只需要上传密钥和下载证书时,服务器与VPN网关网络可以连接即可。在发放证书后,CA服务器断开与VPN网关连接,不影响VPN。

安装CA认证服务器

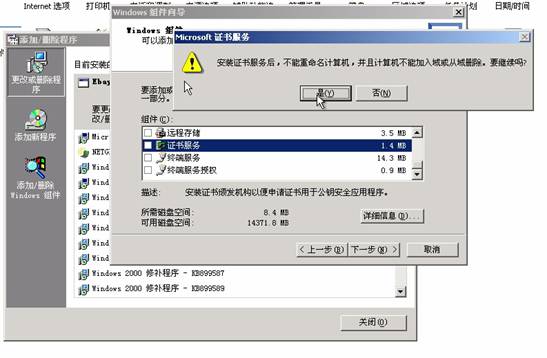

1.本文选择CA服务器为Windows2000 Advance Server SP4。首先打开windows添加删除程序,选择添加windows组件。如下图二。

图二在添加windows组件中安装证书服务

会出现如图二中不能重命名计算机,并且计算机不能加入域或从域删除的提示。请注意安装完毕后不要违反提示的要求。此处选择:“是”,然后选择“下一步”。

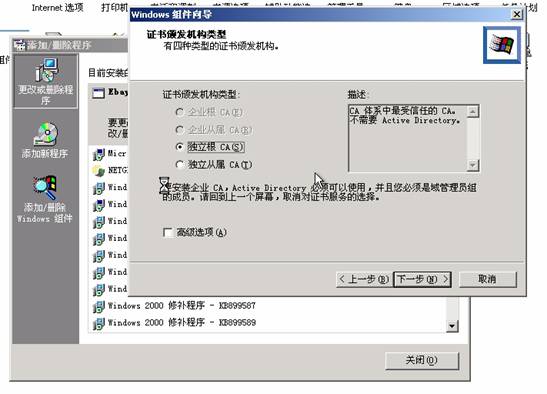

2.选择安装证书颁发机构类型如下图三

图三选择证书颁发机构类型

由于本次测试的环境不从属于任何的域,所以选择独立根CA即可。此处可以选择高级选项。如果选择了高级选项,则在“下一步”可配置认证证书的参数。如果对证书参数和算法不熟悉,此处可以不选“高级选项”,继续“下一步”。

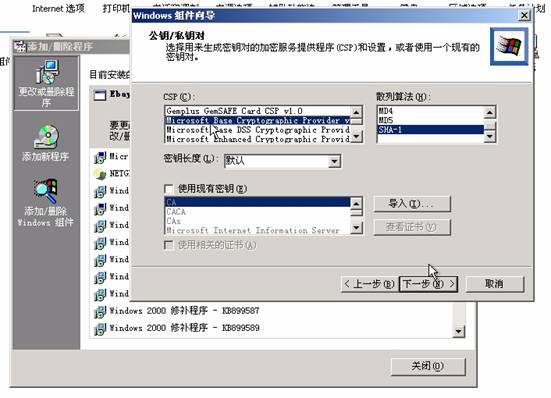

3.高级选项配置证书参数,如下图四

在此”高级选项”框中,你可以修改加密设置,如加密服务提供者(Cryptographic Service Provider ,简称CSP),哈希算法以及其他高级选项。一般地,你不必修改这些缺省设置。需要修改这些设置的用户必须对加密非常熟悉认证服务器和CAPI 2.0结构。

CSP清单会根据在服务器上所安装的软件和硬件的不同而有所不同。"密钥长度"(Key length)用来指定公共密钥和私有密钥对的长度。框中的"缺省"(Default)值将产生一对密钥,其长度由所选的提供者决定。微软推荐使用一个长的密钥长度,如对于一个根权威认证或企业级权威认证使用1024或2048字节的密钥长度。(注意:一个较长的密钥长度是在计算上可扩展的,但可能不被所有的硬件设备支持。例如,有些智能卡由于卡上空间限制的原因,可能不接受由一个有4096字节长度密钥的认证机构发放的许可证。).

"使用已有的密钥"(Use existing keys)选项允许用户使用以前的密钥或重用以前安装的权威认证的密钥。但安装一个权威认证时,最好不要重用以前的密钥,除非在重大失败后需恢复该权威认证时。这时,你需导入一套已有的密钥并使用这些密钥安装一个新的权威认证。除此之外,如果你是在失败后恢复一个权威认证,则必须选择"使用相关的许可证"(Use the associated certificate)复选框。这样可确保新的权威认证与老的权威认证有相同的标识。如果未选此复选框,新老权威认证产生新许可证将不同。

注释:私有密钥通常被保存在本地服务器上,除非使用了专门的加密硬件设备。在这种情况下,私有密钥被保存在该设备上。公共密钥置于许可证中,并且若是一个企业级的权威认证,该许可证公布在活动目录中。

配置完成,“下一步”继续。

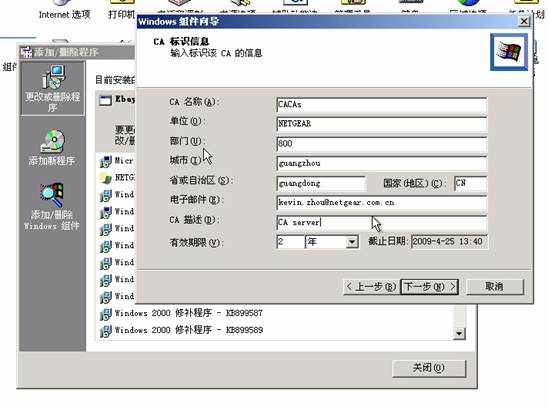

4.输入CA标识信息,如下图五。

图五输入CA标识信息

此处CA名称即为创建成功后证书名称。时间有效期(Valid for time)只适用于根权威认证的设定。为根权威认证的时间有效期(Valid for time)设置一个合理的值,即折衷了安全和管理费用后的一个确切的时间限制。记住每一次根权威认证过期后,管理员必须更新所有的信任关系,并且需要使用一些管理措施产生一个新的许可证。两年或两年以上的时间间隔通常是足够了。当你完成了输入信息后,点击"下一步"(Next)。

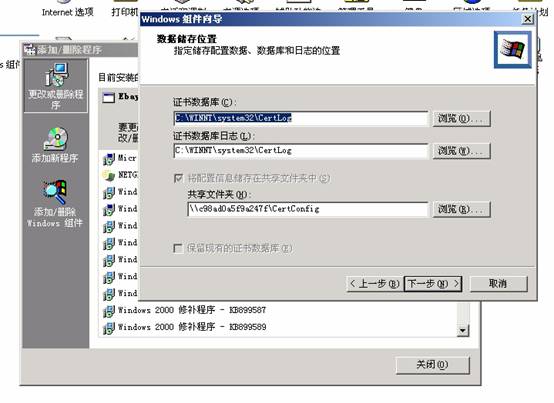

5.配置数据、数据库、日志存储位置,如下图六。

图六

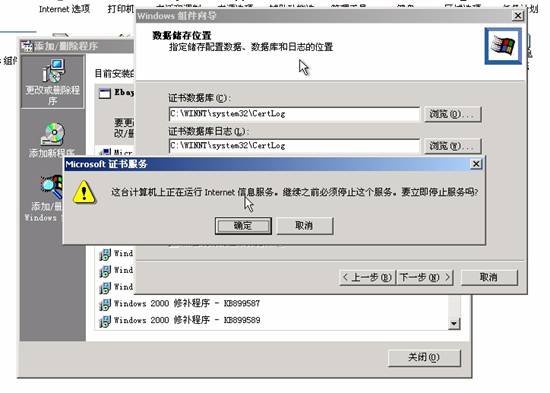

6.在安装证书服务前必须先安装完毕IIS服务器,否则证书服务无法正常启动。而如果IIS服务器目前已经正常运行,则在配置完成上一步后,弹出提示如下图七。

图七提示IIS必须自动停止

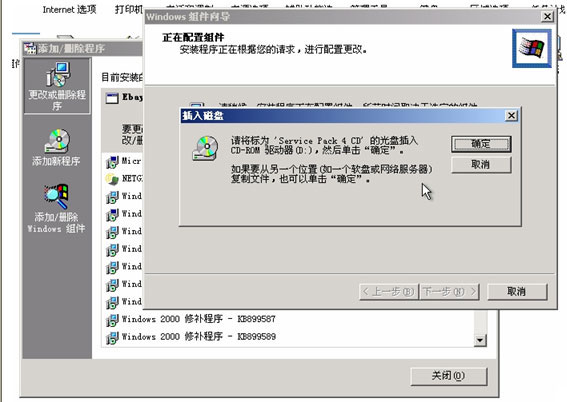

7.在安装过程中,有可能会提示需要Windows 2000 Server SP4光盘。如弹出该提示请放入光盘。如下图八。

图八需要SP4光盘

8.安装证书服务完成,如下图九。

图九

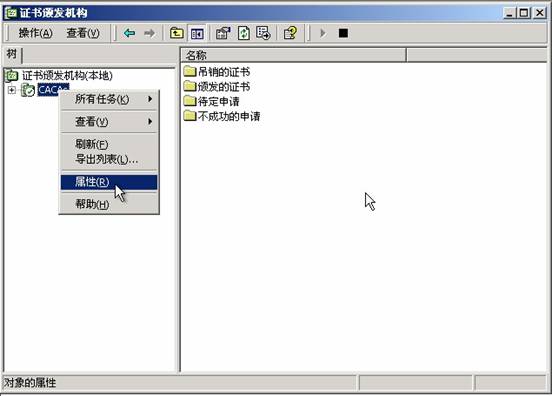

9.打开证书办法机构管理器,如下图十。

图十打开证书颁发机构管理器

10.配置证书属性。如下图十一。

图十一配置证书属性

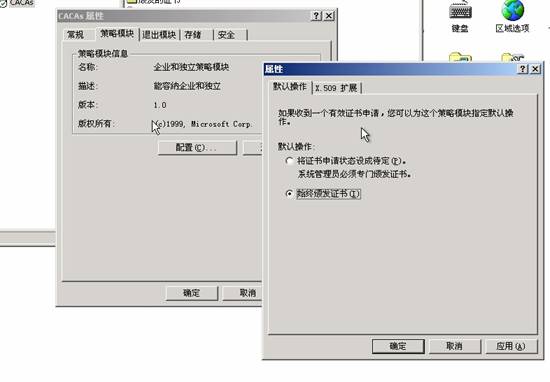

11.在证书属性中,选择“策略模块”,点击“配置”,选择“始终颁发证书”。如下图十二。

图十二选择“始终颁发证书”

12、完成以上设置后,需要重新启动证书服务。到此证书服务安装完毕。

证书申请与导入VPN网关

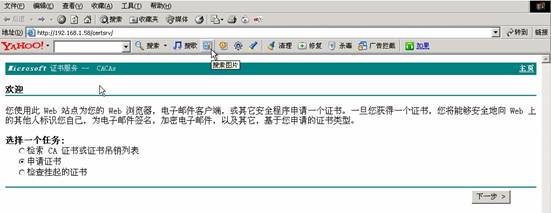

1.在能网络连接证书服务器的PC或者证书服务器本身,打开IE浏览器。输入以下URL:http://“证书服务器IP地址”/certsrv/。例如:http://192.168.1.58/certsrv/如下图十三。

图十三登陆证书服务

2.请注意,这里是选择“检索CA证书或证书吊销列表”,“下一步”继续。出现如下图十四的下载页面。选择BASE 64编码后,选择下载“证书”和“证书吊销列表”。

图十四下载证书和证书吊销列表

3.登陆NETGEAR FVS338配置界面,进入“VPN“→ Certificate”页面。如下图十五。

Certificate”页面。如下图十五。

图十五进入“VPN“→ Certificate”页面

Certificate”页面

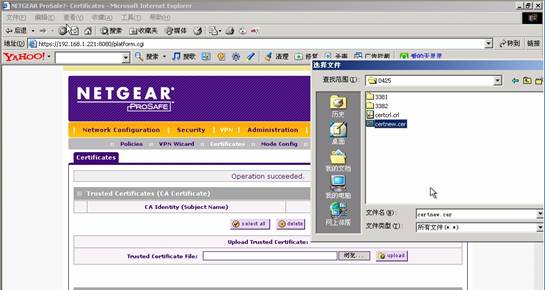

4.在“upload trust certificate”项目中选择“浏览”,然后选择刚刚保存的证书文件upload。如下图十六。

图十六

5.在“certificate revocation list”中选择“浏览”,然后选择刚刚下载的证书吊销列表crl文件“upload”。如下图十七。

图十七

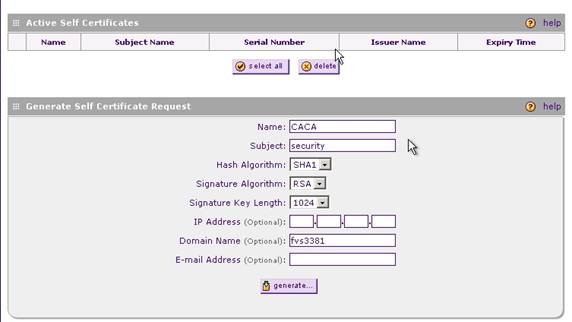

6.如下图十八,在栏目“Generate self certificate Request”中,输入需要加密的参数。然后点击“generate”。此处参数与CA认证服务器设置的需一致,而Domain name一项内容需与IKE policy中local ID一致。

图十八

7.在request生成成功后,会在“self certificate request”栏目中出现一项新的request。点击该项的view按钮,如下图十九。

图十九

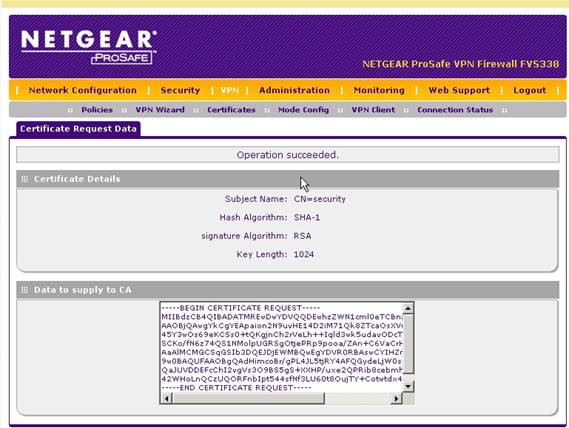

8.进入“certificate request data”页面,把“data to supply to ca”框中内容copy下来,待后面输入到CA服务认证页面。如下图二十。

图二十

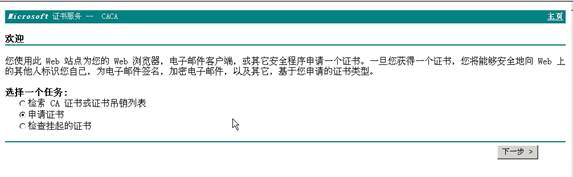

9.登陆CA证书申请页面,选择申请证书。如下图二十一。

图二十一

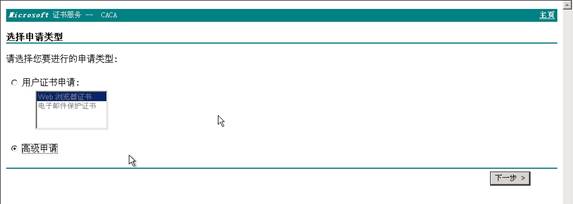

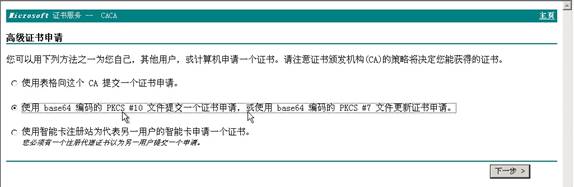

10、在下一页面选择“高级申请”,如下图二十二。

图二十二

11.下一个页面选择证书类型,选第二项如图二十三。

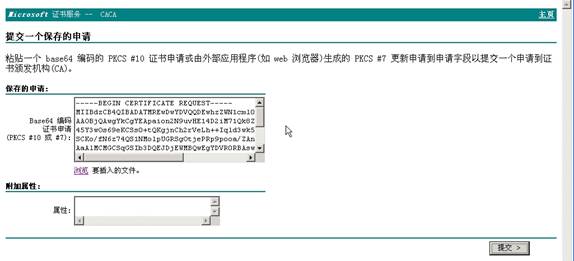

12.在下一页“保存的申请”中,把刚刚在VPN管理界面copy下来的密钥粘贴到此处,如下图二十四,然后选择提交。

图二十四

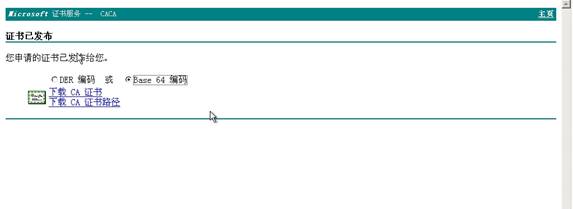

13.在下一页中选择“base 64编码”,然后选择下载CA证书。如下图二十五。

图二十五

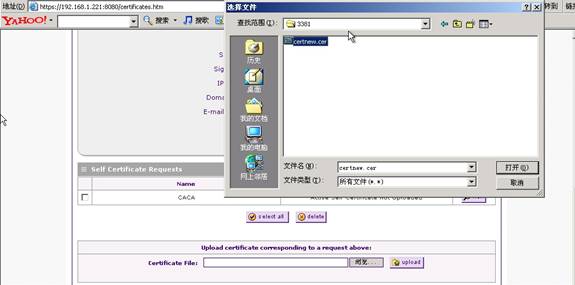

14.在VPN防火墙中配置上传证书页面,在“upload certificate corresponding to requesr above”栏目中,选择upload刚刚下载的CA证书。如图二十五。

图二十五

15.以上为配置完成后,申请和导入CA证书步骤即已完成。在此提请注意,需要配置VPN防火墙的设备时间与SNTP服务器同步,以获得准确时间,和CA认证服务器对应。

配置VPN连接中选择使用证书认证

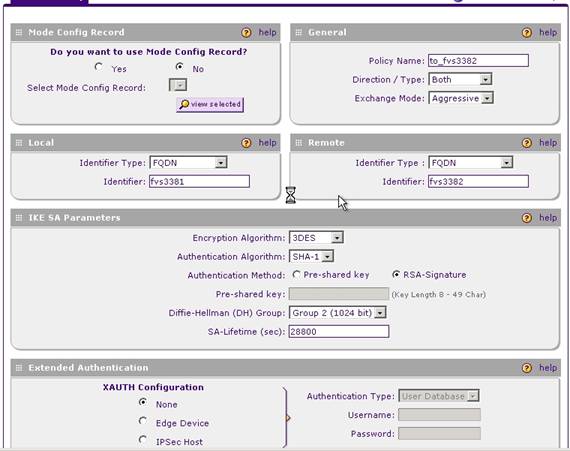

1.配置IKE policy中,在authentication method项中选择“RSA signature”。入下图二十六。

2.VPN连接其他配置项如常配置即可。由于VPN普通配置已经在其他文档中介绍,这里就不详叙。如需了解,可以参考netgear.com.cn网站中FVS338关于VPN连接配置文档。

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2010-10-21 |

Netgear |

文档创建 |

|

2 |

2010-10-26 |

NETGEAR |

定义V1.2,upgrade NETGEAR logo |