一、TACACS的描述

网络设备使用直接密码验证,存在一些问题:

- 每个设备都有独立不同的两个密码(telnet/able),且为了一定的安全性,设置都比较复杂,在使用上带来很多麻烦。

- 目前工程师一般都是把大量复杂密码直接记录在自用的机器上,安全性较差,容易造成误操作和泄漏。

- 由于内网采用伪地址NAT方式出网,所以在登陆设备做操作时无法区分操作人

- 没有命令授权和记帐的机制,在故障派排查时缺乏必足够的依据。

鉴于以上问题,故测试了使用TACACS+进行网络设备帐户管理的方案,以期解决部分问题。

TACACS+是结合CISCO AAA module的帐户管理方式,他包含了认证(authentication),授权(authorization),记帐(accounting)功能,具有以下特点:

- 密码不再以设备区分而是以账号(用户名)区分,即每个网管人员有自己的用户名密码,容易记忆和适用 。

- 用户登陆网络设备时需要到TACACS+ SERVER进行认证,执行命令时要到TACACS+ SERVER进行授权同时进行记帐。使用户的所有操作都有据可查,便于故障得处理。

- 密码可以设置有效期,用户定期必须更改自己的密码,否则密码过期后将被冻结。可以促使用户勤改密码,保证密码的安全性。

- 对用户可以使用分级管理的方法,限制用户执行操作。

二、设置环境

硬件平台为:FSM726V3

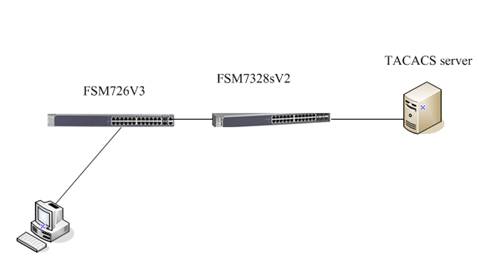

三、应用结构图:

四、FSM726v3的命令行设置

- 交换机上的配置

(FSM726E) (Config)#aaa authentication login "defaultList" tacacs local

(FSM726E) (Config)# aaa authentication login "networkList" tacacs local

(FSM726E) (Config)# aaa authentication enable "enableList" tacacs enable

(FSM726E) (Config)#tacacs-server key 12345678

(FSM726E) (Config)#tacacs-server timeout 10

(FSM726E) (Config)#tacacs-server host 172.20.45.200

(FSM726E) (Tacacs)#priority 1

(FSM726E) (Tacacs)#port 49

(FSM726E) (Tacacs)#key 87654321

(FSM726E) (Tacacs)#timeout 5

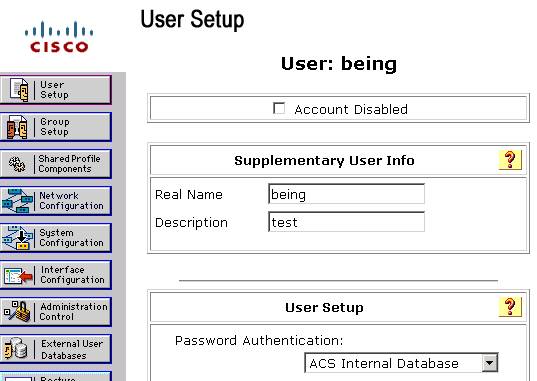

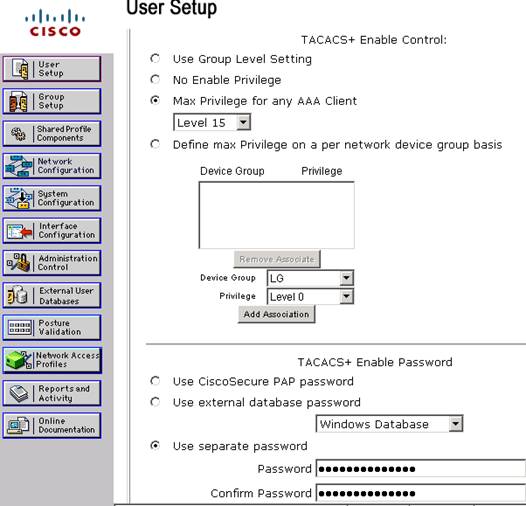

- tacacs上的配置请参考官方说明,这里简单说明 下这次测试的配置:创建一个being用户,密码为12345678,用户权限设置为level 15,enable密码为87654321

五、测试

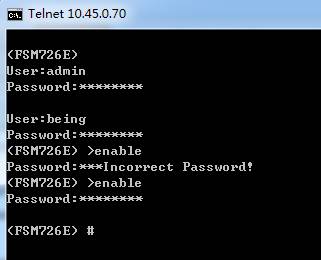

- telnet到fsm726v3,输入admin账号和密码,登不进去,tacacs没有该账号。用being和正确密码能成功进去用户模式;enable到特权模式时提示密码,输入密码错误没法进去,输入正确密码后才可进去

|

序号 no. |

日期 date |

作者 author |

摘要 summary |

|

1 |

2013-07-05 |

区志杰 |

文档创建 |